Настройка l2tp сервера на mikrotik

Содержание:

- Введение

- Настройка сервера PPPoE на Микротик

- Настройка клиента PPoE на Микротик

- Обновление прошивки

- VPN через PPtP на MikroTik

- Настройка

- Multiple records — one remote PC

- Настройка подключения на стороне клиента

- Преимущества и приоритеты протокола PPTP

- Замена шлюза по-умолчанию для маскировки всего трафика

- Схема сети

- Установка CHR

- Настройка интернета в микротик

Введение

Расскажу для чего мне это нужно. Есть оператор Yota с безлимитным интернетом за разумные деньги. У них есть разные тарифы в зависимости от устройства, в котором используется симка. Самый дешевый тариф для смартфона. Я купил обычный USB модем, разлочил его, чтобы он работал в сети Yota. Перепрошил специальной прошивкой, чтобы он стал похож на смартфон. Пишу очень просто, потому что не хочется на этом останавливаться. Это совсем другая тема. В интернете есть много информации на тему обхода блокировок yota. Подробнее об этом я рассказал отдельно в материале Настройка интернета в загородном доме — mikrotik + usb 4g lte модем + антенна MIMO для усиления сигнала + yota.

Мне нужно было замаскировать весь трафик локальной сети, которая будет пользоваться интеренетом через usb модем. Yota различными способами пытается бороться с подобной работой. Делается это через определние TTL пакетов и анализ ресурсов, к которым обращаются пользователи. TTL легко изменяется на конечных устройствах, либо на самом роутере. С анализом ресурсов я долгое время боролся редактируя файл hosts, но после установки windows 10 это перестало помогать. Винда постоянно куда-то лезла и идентифицировала себя при этом как компьютер, а не смартфон.

Я решил кардинально решить проблему и завернуть весь локальный трафик в шифрованный vpn туннель. Для этого настроил openvpn сервер и сделал конфигурацию для учетной записи с заменой шлюза по-умолчанию на openvpn сервер. Дальше нужно было настроить на miktotik openvpn клиент таким образом, чтобы он весь трафик заворачивал в vpn. Когда используешь windows клиент, ничего настраивать не надо. Указываешь на openvpn сервере настройку у клиента:

push "redirect-gateway def1 bypass-dhcp"

И все, при подключении все маршруты прописываются как надо и твой внешний ip при серфинге становится равен ip адресу openvpn сервера. Весь трафик идет в тоннель. На микротике это не работало, маршруты надо было писать вручную. Получилось у меня не сразу, расскажу обо всем по порядку.

Настройка сервера PPPoE на Микротик

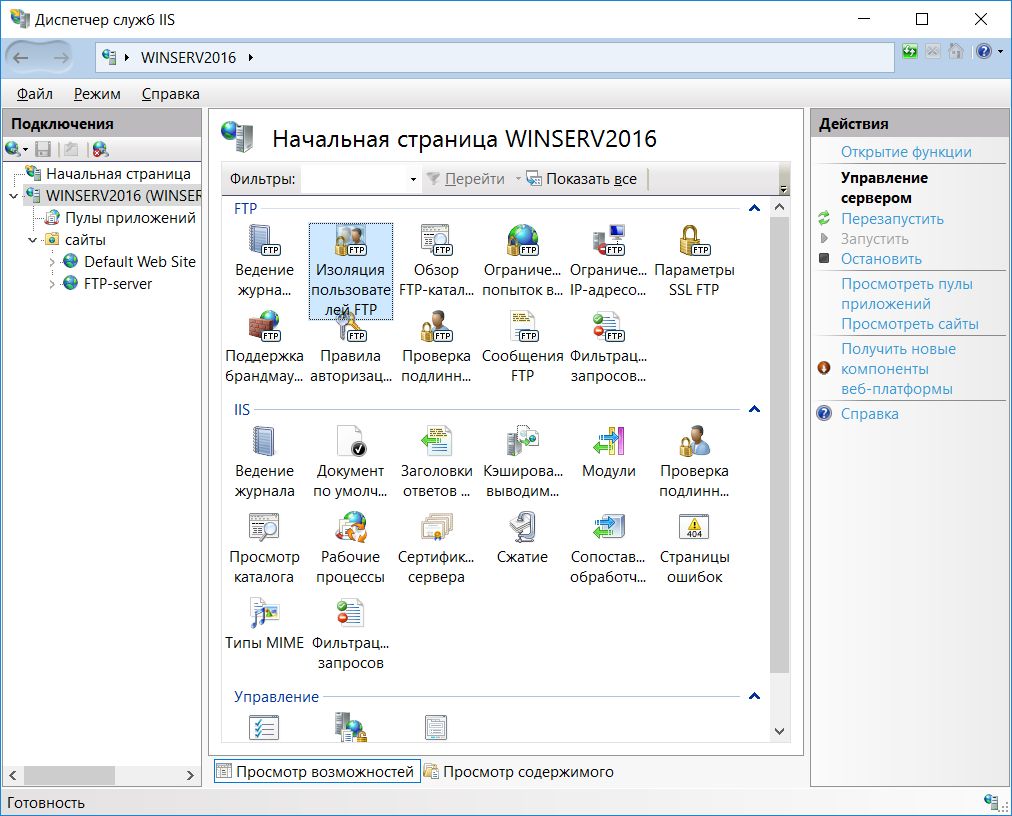

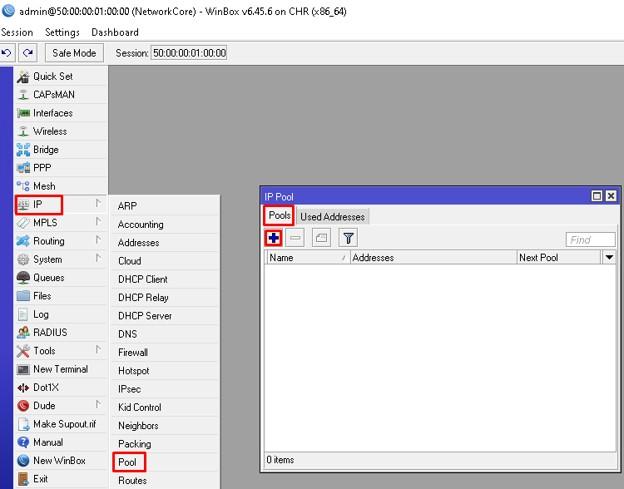

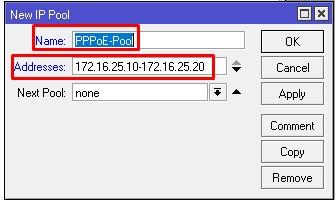

Нам необходимо создать адресное пространство (IP пул). Подключимся к NetworkCore и перейдем в IP – Pool.

Создадим новый. Задаем понятное название и диапазон адресов.

Сохраняем и переходим к следующему пункту.

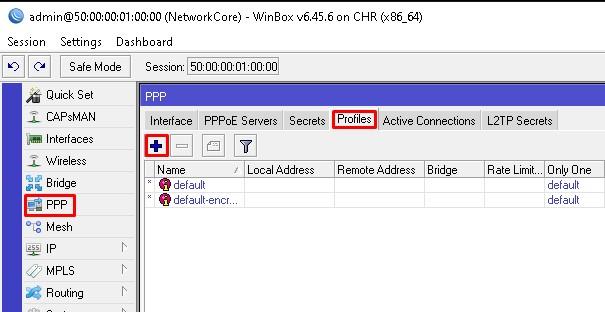

Создание профиля

Переходим к созданию профиля. Открываем PPP – Profiles.

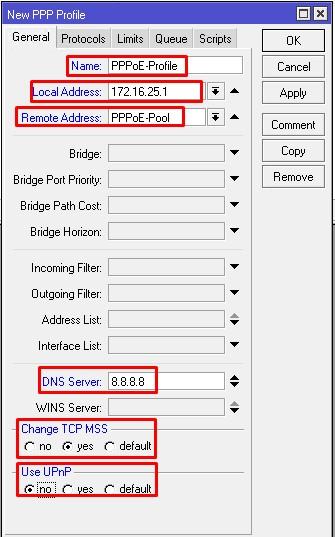

- Задаем понятное имя профиля;

- Local Address – 172.16.25.1;

- Remote Address – ранее созданный пул;

- DNS – в качестве примера 8.8.8.8;

- Change TCP MSS – yes;

- Use UPnP – no.

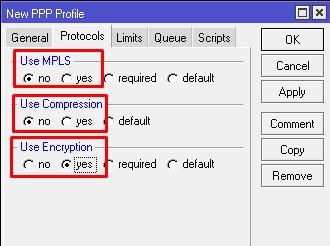

Переходим в Protocols.

- Use MPLS – no;

- Use Compression – no;

- Use Encryption – yes.

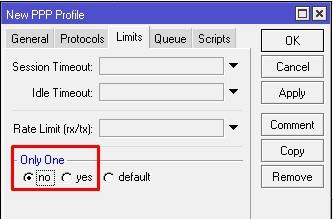

Открываем Limits.

Only One – no.

Сохраняем и идем далее.

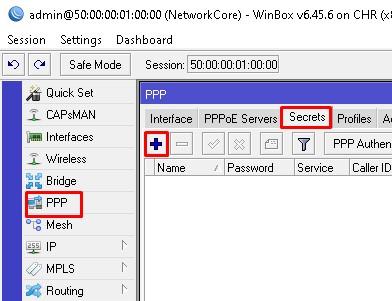

Создание пользователей

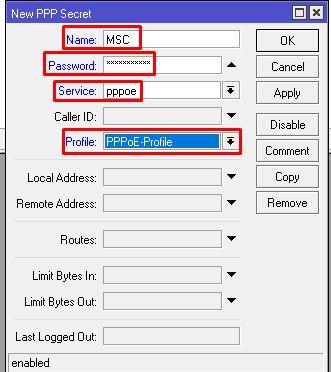

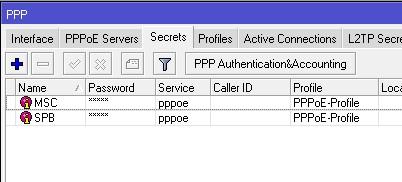

Т.к. PPPoE требует аутентификацию по логину и паролю, нам необходимо создать два пользователя, по одному для каждого офиса. Последовательно открываем PPP – Secrets.

- Name – учетная запись, регистр имеет значение;

- Password – пароль;

- Service – можно выбрать any, но я предпочитаю указывать конкретные сервисы;

- Profile – раннее созданный профиль.

По аналогии создаем пользователя для офиса SPB.

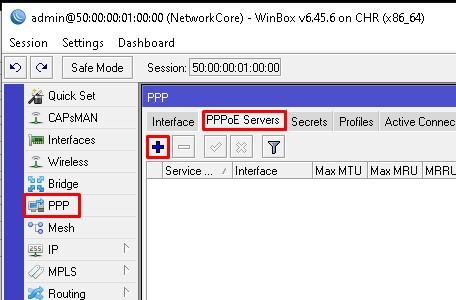

Включение сервера

Для ограничения широковещательного трафика я не стал создавать bridge и добавлять в него порты, связанные с офисами. Так же я создал одну сеть, что не рекомендуется для production сети. Сервер настраивается в PPP – PPPoE Servers. Создадим первый, подключенный к московскому офису.

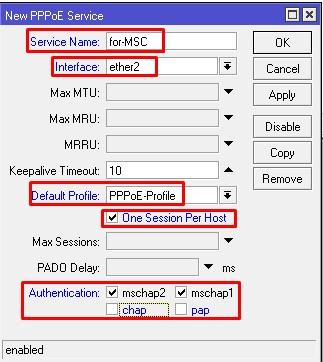

Задаем параметры:

- Service Name — указываем уникальное имя сервиса;

- Interface – ether2 для офиса в Москве;

- Default profile – раннее созданный профиль;

- One Session Peer Host – ставим галочку;

- Authentication – оставляем только MSCHAPv1 и MSCHAPv2.

Есть возможность указать задержку ответа в параметре PAD0 Delay. Данный параметр будет полезен для сценариев с несколькими серверами. Его мы не изменяем.

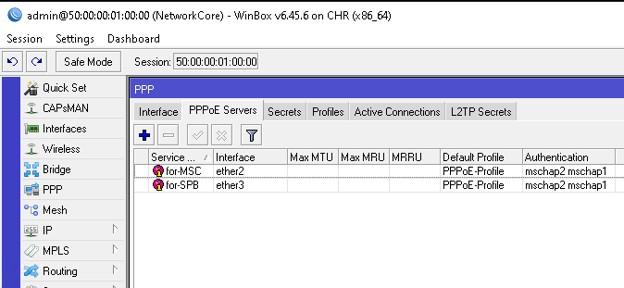

Сохраняем и создаем еще один, но только указываем другое имя сервиса и порт ether3 в параметре interface.

Настройка клиента PPoE на Микротик

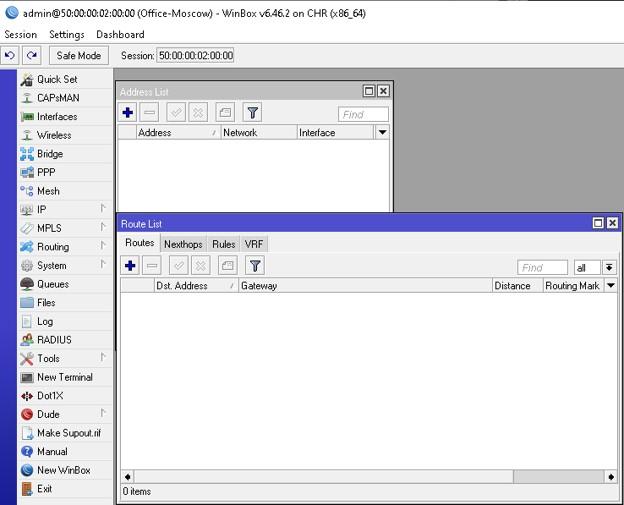

Необходимо настроить таким образом, чтобы был доступ в интернет. На московском роутере я покажу как это сделать. Для начала проверим что на нем нет никаких IP адресов и маршрутов.

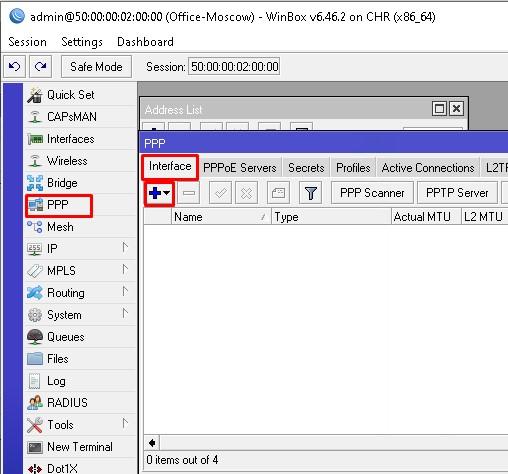

Далее переходим в PPP – Interface и добавляем новый.

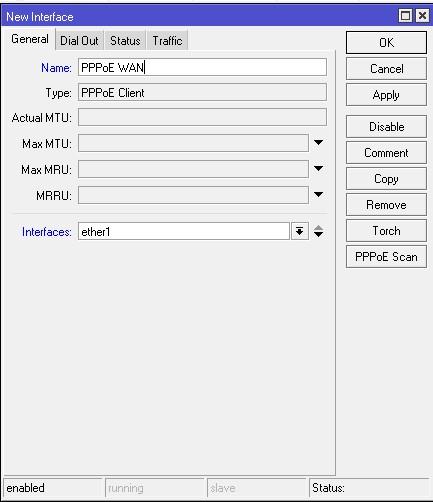

В создании интерфейса на вкладке General зададим:

- Name – понятное название интерфейса;

- Interface – тот интерфейс, который подключен к провайдеру, в нашем случае ether1.

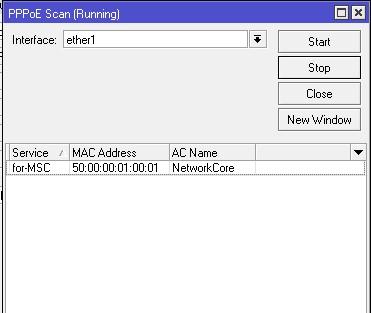

Предлагаю воспользоваться утилитой PPPoE Scan – она позволяет без подключения и аутентификации просканировать эфир на наличие каких-либо серверов. Особенно полезная штука для поиска неисправностей доступности крупнейшего провайдера нашей страны. После нажатия кнопки Start утилита начинает сканирование. На скриншоте ниже, виден наш сервер с заданным именем сервиса и AC Name – он берется из Identity в меню System. При желании можно сменить.

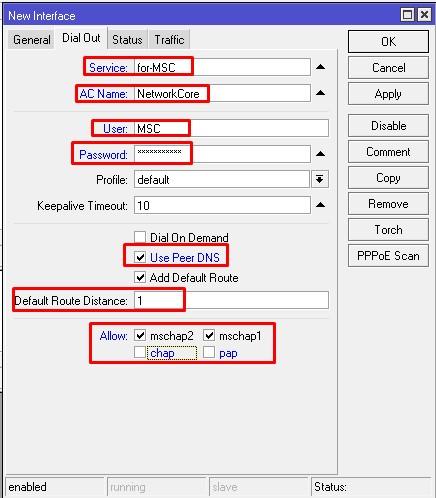

Закрываем утилиту и переходим во вкладку Dial Out.

- Service – for-MSC (можно не указывать);

- AC Name – NetworkCore (можно не указывать);

- User – MSC – обязательный параметр;

- Password – обязательный параметр;

- Use Peer DNS – ставим галочку;

- Allow – снимаем галочки с chap и pap.

Add Default Route нужен для автоматического добавления маршрута 0.0.0.0/0 в нашу таблицу маршрутизации. Данная запись обеспечит выход в интернет

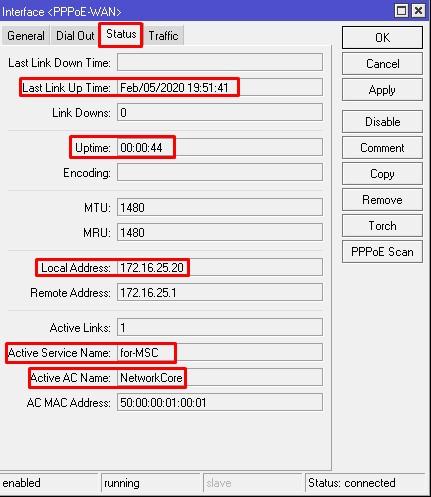

Обращаю внимание, что она устанавливается на клиентской стороне. Сохраняем и проверяем на вкладке Status

Мы видим внизу статус – connected, что символизирует об успешном подключении. Исходя из скриншота выше можно сказать, что, последний раз соединение поднялось 05.02.2020 в 19:51, время жизни 44 секунды, получили адрес 172.16.25.20, Service Name — for-MSC, AC Name — NetworkCore. Попробуем проверить доступность интернета.

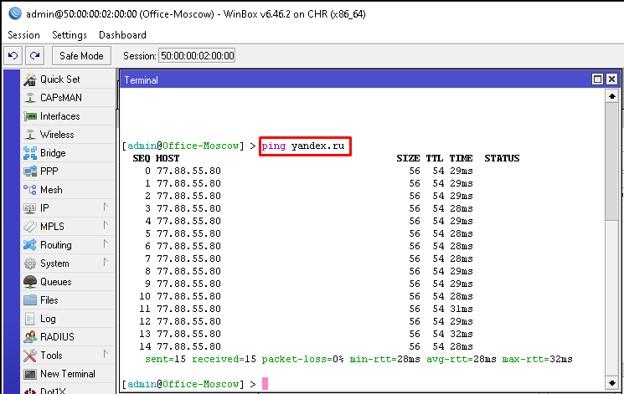

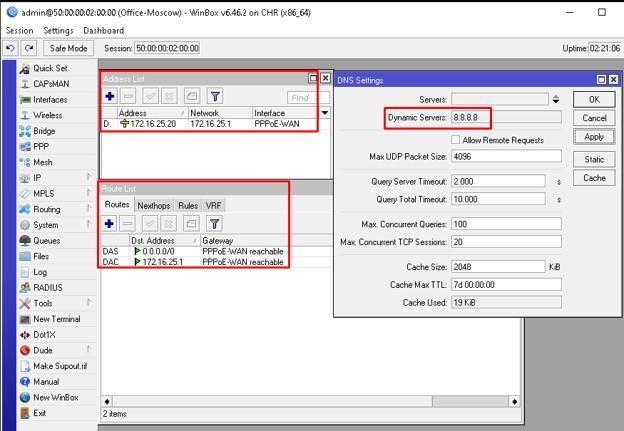

Отправив ping запрос по доменному имени, мы убедились, что имя преобразуется – это означает что DNS сервер добавился без проблем и получаем ответы на запросы — работает интернет-соединение. Не ленимся и перепроверим в соответствующих консолях.

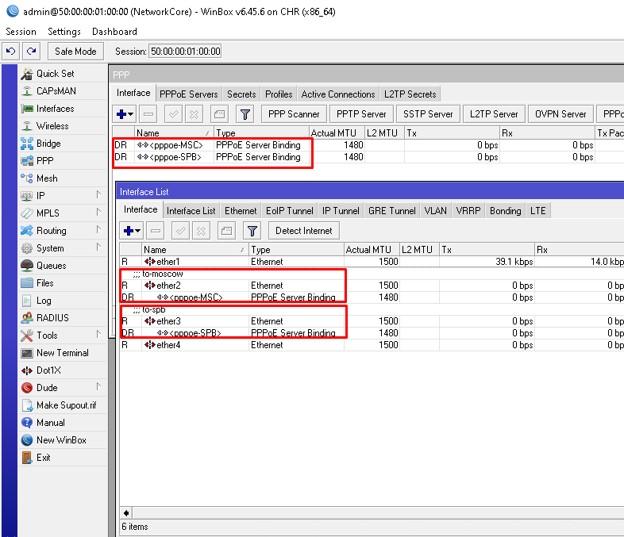

Проделаем аналогичные действия на Mikrotik в Питере и посмотрим, что происходит на главном роутере NetworkCore.

Как мы видим, на интерфейсах ether2 и ether3 появились дополнительные соединения. Далее мы можем из этих интерфейсов сделать статические адрес листы и в зависимости от ситуации, разрешать или запрещать определенный трафик. В данном примере я продемонстрировал как с помощью PPPoE на роутере Mikrotik разрешить доступ в интернет, вы же можете предоставлять с его помощью доступ к иным службам или сетям

Спасибо за внимание

Обновление прошивки

После очистки настроек я рекомендую сразу выполнить обновление прошивки роутера Mikrotik. Для этого идем в раздел Download официального сайта и скачиваем нужный файл. В данном случае это платформа mipsbe, пакет для загрузки Main package. Загружаем его на компьютер и подключаемся к роутеру с помощью winbox. Выбираем слева раздел Files. Затем открываем рядом два окна — один с файлом прошивки, второй с winbox и перетаскиваем мышкой файл из папки в winbox в список файлов.

Дожидаемся окончания загрузки прошивки и перезагружаем микротик через раздел меню System -> Reboot. Прошивка обновится во время загрузки роутера. Подождать придется минуты 3. Поле этого снова подключаемся к устройству. После обновления прошивки, нужно обновить загрузчик. Делается это в пункте меню System — RouterBoard. Заходите туда, проверяете строки Current Firmware и Upgrade Firmware. Если они отличаются, то жмете кнопку Upgrade. Если одинаковые, то можно ничего не делать. Изменения вступят в силу после перезагрузки.

Проверить версию установленной прошивки можно в разделе System — Packages.

В моем случае версия прошивки — 6.43.4. В будущем, когда на роутере будет настроен интернет, обновляться можно автоматически в этом разделе, нажимая на Check For Updates.

Прошивку обновили, можно приступать к настройке.

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки » + » добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

UPD из комментария: Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

Настройка клиента .

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

Включить L2TP-сервер. Не смотря на то, что L2TP не несет в себе нормального шифрования, лучше оставить только аутентификацию «mschap2» как наиболее надежную.

Создать новый аккаунт. Для дальнейшего удобства лучше задавать имена так, что бы сразу можно было определить к кому или чему они относятся. Т. е. имена типа user1, user2, user3 и т. д. не желательны в виду того, что в случае увеличения их количества будет тяжело сопоставить реальных пользователей аккаунтов и сами аккаунты.

Создать статическую запись L2TP сервера. Это действие не обязательно, т. к. если запись не создать вручную, то при каждом подключении она будет создаваться динамически. Но при этом наличие этой записи облегчает дальнейшую настройку и диагностику.

Через консоль

Настройка второго маршрутизатора

Через графический интерфейс

Создать интерфейс для подключения к первому маршрутизатору. Здесь так же оставляем только аутентификацию «mschap2«.

Через консоль

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

На первом маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут)Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети)Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

На втором маршрутизаторе

Через графический интерфейс

Выполнить следующие настройки:Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут)Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети)Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети)

Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping'и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping'и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

Multiple records — one remote PC

Any given connection in your address book is simply a shortcut with saved properties/parameters. This shortcut lets you initiate a remote session with the remote PC which is represented by the shortcut.

Therefore, the same remote PC can be represented by multiple connections in your address book, each with different properties. Let’s illustrate this with an example:

Example

You remotely connect to a computer in your office on a regular basis. When in the office network, you can connect directly over your corporate LAN using the local IP address of the remote PC. When outside the office network, you can connect via the Internet using an Internet-ID as the destination address because local IP addresses do not work on the Internet.

Now you can create two connection records in your address book that cover these two scenarios. One record (let’s call it «My PC — LAN») will have the IP address of the remote PC as the destination address. The other record (let’s call it «My PC — Internet») will have the Internet-ID of the remote computer as the destination address.

The two records may have different connection properties. For example, since connection over a LAN is the fastest by definition you might want to increase the color depth in the «My PC — LAN» connection properties up to the maximum of 24 bits (TrueColor). Conversely, in the «My PC — Internet» connection properties you can decrease the color depth to 8 bits to accommodate to not-so-fast Internet access. Having two different records for the same remote PC will save you time adjusting the properties each time you connect from a different place (e.g. a local network vs. an Internet cafe).

Настройка подключения на стороне клиента

На компьютере или ноутбуке сотрудника настроим VPN-соединение до L2TP Сервера. Приведу пример, как это можно сделать на ОС Windows 10.

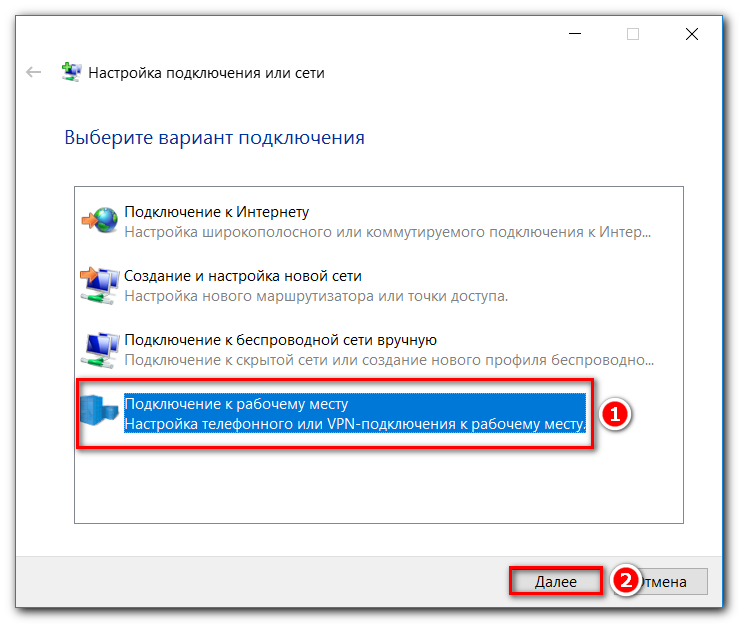

Откроем “Центр управления сетями…”, затем создадим подключение, как показано на рисунке ниже:

Следующим шагом выберем вариант подключения:

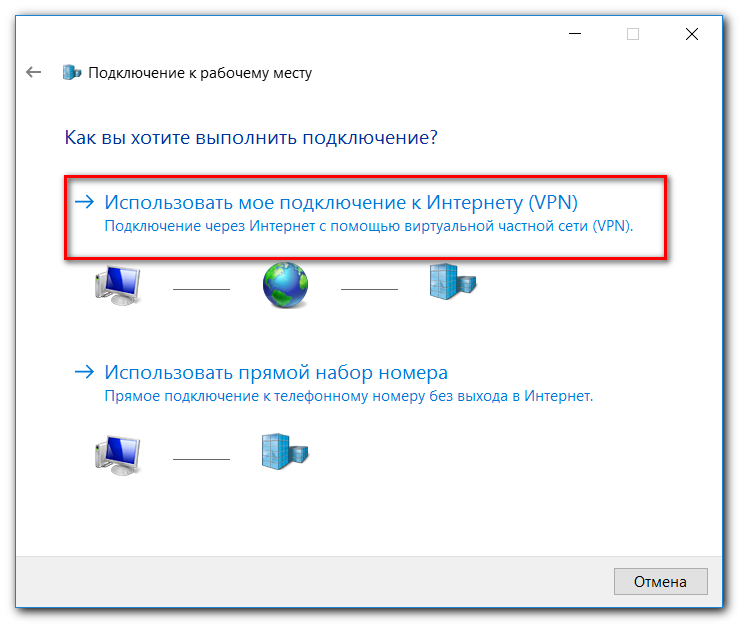

Выполним подключение через Интернет с помощью VPN:

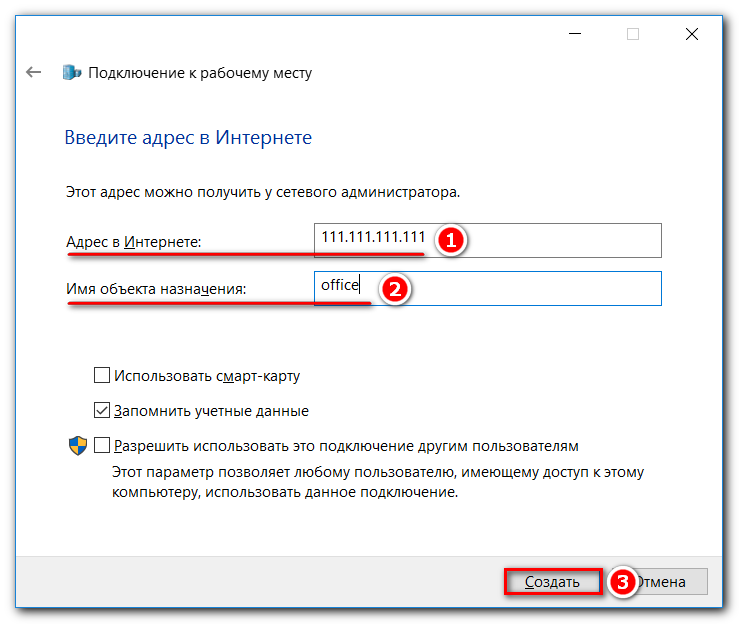

Следующим шагом введем внешний адрес (WAN) роутера Mikrotik и произвольное имя для соединения:

В нашем примере маршрутизатору Mikrotik назначен внешний IP 111.111.111.111, у вас это будет свой адрес.

Продолжим настройку VPN соединения:

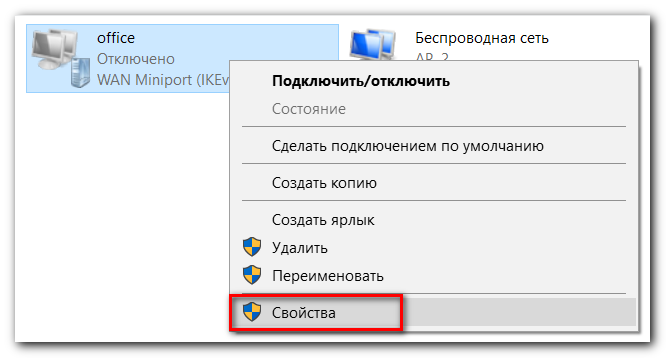

Откроем свойства созданного соединения:

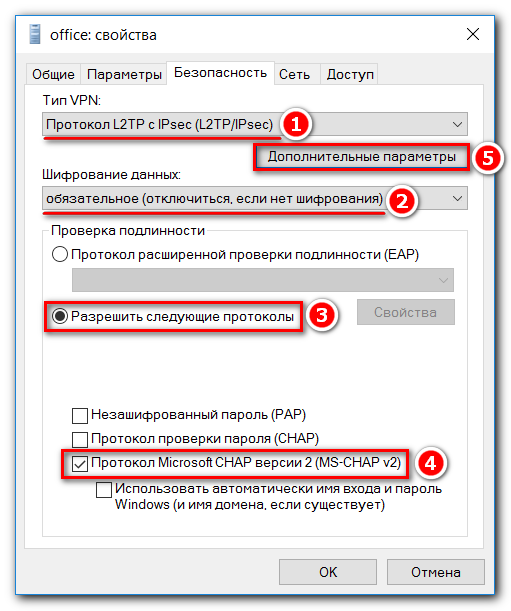

Перейдем на вкладку “Безопасность”, выполнив настройку как показано на рисунке ниже:

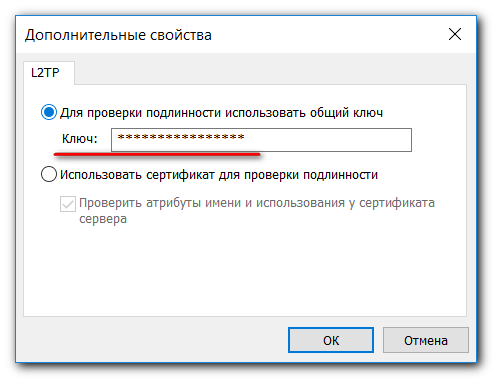

Откроем дополнительные параметры (5 шаг на рисунке) и укажем ключ IPSec, который мы указали ранее в настройках L2TP Server, параметром IPsec Secret:

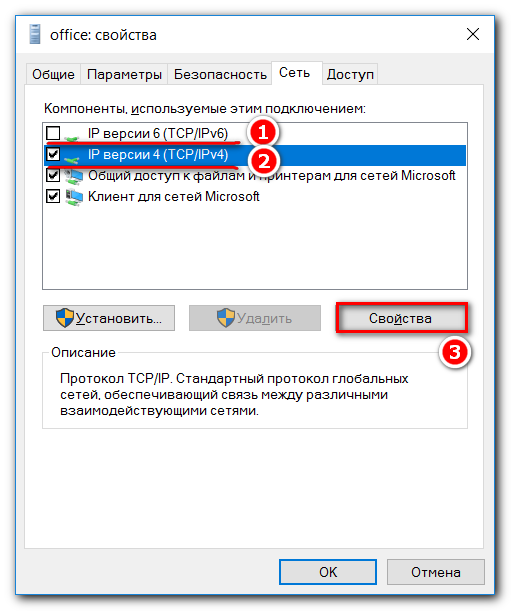

Далее откроем вкладку “Сеть”, уберем галочку с протокола TCP/IPv6 и откроем свойства протокола TCP/IPv4:

Нажмем кнопку “Дополнительно” и запретим использовать основной шлюз в удаленной сети, сняв галочку с соответствующего пункта:

Подключаем созданное VPN-соединение:

Настройка маршрутизации L2TP-клиента

Подключение установилось. Следующим шагом укажем постоянный статический маршрут прописав шлюз для удаленной подсети.

Откроем командную строку с правами администратора и выполним команду:

Где:

- 192.168.13.0 – локальная подсеть организации;

- 255.255.255.0 – маска этой подсети;

- 10.10.10.1 – шлюз (адрес устройства Mikrotik, который мы задавали в настройках профиля);

- 49 – номер созданного VPN интерфейса (можно узнать командой route print);

- /p – параметр, указывающий на то, что сделать маршрут постоянным. Иначе после перезагрузки данный маршрут удалится.

Пример, как можно посмотреть номер интерфейса:

На этом настройка L2TP Server + IPSec на Mikrotik закончена. Надеюсь, данная статья была для вас полезной.

Преимущества и приоритеты протокола PPTP

Нередко выбор активных пользователей интернета, с необходимостью создания локального «шлюза» виртуальной категории, а также организаций и предприятий падает именно на подключение формата PPTP, несмотря на то, что протокол этой категории в нынешнее время считается хоть и не устаревшим, но незначительно уступающим аналогам по критериям защиты. Популярность протокола объясняется его следующими привилегированными параметрами:

- Простой и экономный режим эксплуатации. Каждый пользователь, имеющий роутер MikroTik, сможет самостоятельно создать защищённую линию связи, согласно простому регламенту, по которому осуществляется настройка канала PPTP.

- Лояльность, выражающаяся взаимодействием с множеством протоколов, характеризующихся разноплановыми категориями межсетевого обмена данными.

- Привязка к конкретному, статическому адресу IP.

- Идентификация пакетов при передаче по сетевому каналу.

- Доступ к локальной сети с любого устройства, независимо от критерия, какая версия ОС установлена на аппарате.

Учитывая приоритетные стороны протокола, пользователи часто используют VPN канал формата PPTP как в корпоративных целях, так и для организации частной локальной сети, несмотря на среднестатистические его защитные параметры.

Замена шлюза по-умолчанию для маскировки всего трафика

Настройка на сервере для клиента, которая указывает заменять шлюз по-умолчанию, на микротике не работает. Если указать в настройках openvpn сервера галочку на параметре Add Default Route, то тоже ничего работать не будет. Просто не будет пускать в интернет. Хотя для меня это было не понятно. По идее, это как раз то, что нужно. Не могу сейччас привести скриншот маршрутов, коотрые будут прописаны, если установить эту галку. Я пишу статью, подключившись к роутеру удаленно, скрин сделать не могу, потеряю доступ.

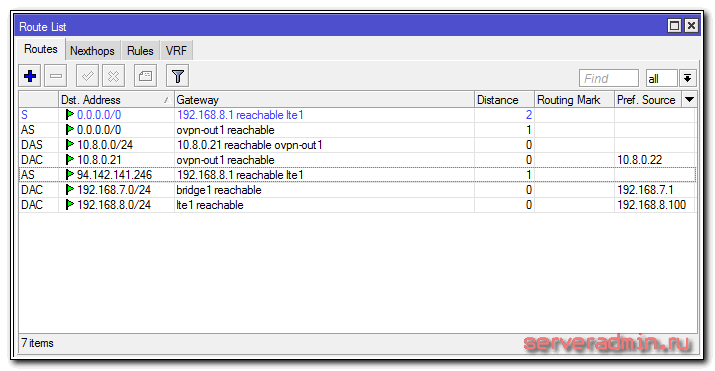

Я могу привести только гарантированно работающий вариант. Сейчас расскажу смысл проделанного и приведу список маршрутов, которые добавил.

- Первым делом создаем маршрут до openvpn сервера с Distance 1.

- Маршуруту по-умолчанию, который обеспечивает доступ в интернет через usb модем, назначаем Distance 2.

- Создаем новый маршрут по-умолчанию с Distance 1, где в качестве шлюза указано openvpn подключение.

После этого вы будете иметь доступ в интернет через usb модем напрямую, если openvpn client будет отключен. После подключения vpn клиента к серверу, стандартный маршрут становится неактивным, а по-умолчанию становится новый маршрут со шлюзом в качестве vpn соединения. Весь ваш трафик будет замаскирован vpn соединением и пойдет через openvpn сервер.

| 0.0.0.0/0 | 192.168.8.1 | Стандартный маршрут по-умолчанию, когда не подключен openvpn |

| 0.0.0.0/0 | ovpn-out1 | Маршрут по-умолчанию через vpn сервер |

| 10.8.0.0/24 | 10.8.0.21 | Автоматически создаваемый маршрут для подссети vpn тоннелей |

| 10.8.0.21 | ovpn-out1 | То же самое, автоматически создаваемый маршрут |

| 94.142.141.246 | 192.168.8.1 | Маршрут к openvpn server через usb модем |

| 192.168.7.0/24 | bridge1 | Маршурт для локальной сети, создается автоматически |

| 192.168.8.0/24 | lte1 | Маршрут до usb модема, создается автоматически |

- 192.168.8.1 — адрес usb модема, 192.168.8.100 — адрес микротика на lte интерфейсе, к которому подключен модем

- 192.168.7.1 — адрес микротика в локальной сети

- 10.8.0.21 — адрес vpn тоннеля для данного клиента, адрес самого клиента при этом 10.8.0.22

- 94.142.141.246 — openvpn server

Когда будете настраивать, не забудте включить NAT на openvpn интерфейсе, так же как у вас он настроен на основном.

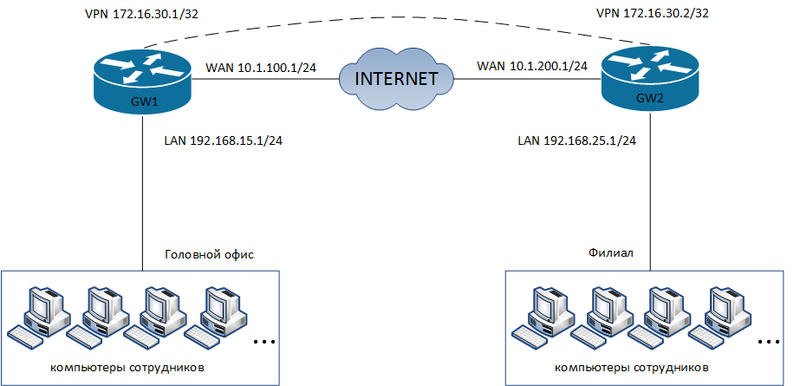

Схема сети

В головном офисе установлен маршрутизатор GW1. Он же будет настроен в качестве VPN-сервера. В филиале установлен маршрутизатор GW2, который будет настроен как VPN-клиент.

Головной офис

IP-адрес внешней сети головного офиса: 10.1.100.0/24

IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.100.1/24

IP-адрес внутренней сети головного офиса: 192.168.15.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW1: 192.168.15.1/24

Филиал

IP-адрес внешней сети головного офиса: 10.1.200.0/24

IP-адрес внешнего интерфейса маршрутизатора GW2: 10.1.200.1/24

IP-адрес внутренней сети головного офиса: 192.168.25.0/24

IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.25.1/24

VPN-канал

IP-адрес VPN-интерфейса маршрутизатора GW1: 172.16.30.1/32

IP-адрес VPN-интерфейса маршрутизатора GW2: 172.16.30.2/32

Установка CHR

Решений явно много, но я использовал свой сценарий с удаленной загрузкой образа диска из Windows. Общий смысл такой: на сервере запускаем утилиту nc, которая ожидает входящие подключения и данные полученные в этом подключении она будет передавать утилите dd, которая полученные данные запишет прямо на диск. Утилите nc данные будем передавать с Windows машины, при помощи специально написанной для этого утилиты chr.copytonet.

Приступим:

- Создаем виртуальную машину с Debian 7/8;

- Подключаемся к созданной машине через SSH. В Windows среде – putty;

- Если вы выбрали IPHoster, то нужно посмотреть настройки IP, т.к. их вручную придется вносить в CHR;

- Скачиваем приложение chr.copytonet. Оно необходимо как замена Linux клиенту nc.

- Скачиваем RAW (Raw disk image) образ Cloud Hosted Router – https://mikrotik.com/download и кладем рядом с chr.copytonet;

- Запускаем chr.copytonet и следуем инструкциям (по умолчанию подходят для hexcore).

- Сразу после успешного завершения – в SSH консоли сервера выполняем команду: reboot. Машина перезагрузится.

- У hexcore есть DHCP поэтому CHR сразу получит настройки IP по этому IP сразу можно подключиться при помощи winbox и выполнять нужные настройки. Естественно первым делом сменив пароль пользователя admin. Через 10 минут простоя увидите кучу попыток входа (подбора пароля).

Дальнейшая настройка VPN каналов делается так.

Если в вашем удаленном офисе/дома у админа стоит Mikrotik который не обеспечивающий нужной пропускной способности можно заставить рабочую станцию самостоятельно установить VPN подключение, соответственно шифрование и обеспечение канала будет за счет ресурсов этой станции, а не микротика удаленного офиса.

Настройка интернета в микротик

Сейчас самое время подключиться к провайдеру и настроить интернет. Тут трудно охватить все возможные варианты подключения. Их может быть много. Я рассмотрю два самых популярных способа:

- Вы получаете настройки от провайдера автоматически по dhcp.

- Провайдер дал вам готовые настройки и вы их вводите вручную.

Как я уже писал ранее, для подключения к провайдеру мы будем использовать 5-й порт. Подключайте провод провайдера.

Для получения настроек по dhcp переходите в winbox в раздел IP -> DHCP Client и жмите плюсик. Выбираете интерфейс ether5 и жмете ОК.

Если вы все сделали правильно, то увидите, какой IP адрес получили. В разделе IP -> Addresses будет информация о настройках.

Рассмотрим вариант, когда провайдер выдал все настройки и вам нужно самим их задать. Будем считать, что наши настройки интернета следующие:

| IP адрес | 192.168.1.104 |

| Маска | 255.255.255.0 |

| Шлюз | 192.168.1.1 |

| DNS | 192.168.1.1 |

Сначала укажем IP адрес. Делаем все то же самое, что и в предыдущем пункте при настройке статического IP. Только теперь вместо интерфейса bridge1 указываем ether5 и вводим соответствующий адрес — 192.168.1.104/24. Тут мы сразу указали и адрес и маску подсети.

Дальше нам нужно установить шлюз по-умолчанию. Без этого обязательного шага интернет не заработает. Идем в раздел IP -> Routes и жмем плюсик для добавления шлюза по-умолчанию. В Dst. Address оставляем как есть 0.0.0.0/0, а в поле Gateway вписываем шлюз провайдера и жмем ОК.

Уже сейчас интернет должен заработать, но без указания DNS сервера обращаться можно только по прямым ip адресам. Например можно пропинговать ip адрес серверов гугла. Открываем New Terminal и проверяем.

Теперь установим DNS сервер. Для этого идем в IP -> DNS, в поле Servers вводим адрес dns сервера провайдера. Если у вас их два, то нажав на треугольничек, направленной вершиной вниз, вы можете ввести еще одно значение. Обязательно ставите галочку напротив Allow Remote Requests.

Если у вас внешний IP адрес и вы разрешили удаленные DNS запросы, обязательно выполните настройку firewall и заблокируйте все входящие соединения. Если этого не сделать, то ваш роутер может стать жертвой поддельных dns запросов, которые используют для ddos атак.

На этом все, мы полностью установили настройки интернета провайдера. Можно проверить и пропинговать привычный адрес сайта.

На самом маршрутизаторе уже есть выход в интернет. На нам нужно его настроить для пользователей. Для этого продолжаем настройку mikrotik.