Как сбросить ad id и ограничить отслеживание рекламы? что такое рекламный идентификатор?

Содержание:

- Введение в основные понятия Active Directory

- Запуск службы «Диспетчер печати» и других

- Форматы

- Ad Exchange от Facebook и почему она прекратила свое существование

- Редактирование атрибутов Active Directory в ADSI Edit

- Функции и предназначения

- База данных

- Что такое делегирование AD

- Средство просмотра журнала Windows PowerShell в центре администрирования Active Directory

- Термин «доверительные отношения»

- Active Directory и LDAP

- Группы безопасности, учетные записи пользователей и другие основы AD

- Управление AD лесами и доменами

- Репликация Active Directory средствами Windows PowerShell

- Открытый VS Частный Ad Exchange

- Подключение консоли ADUC к домену из рабочей группы

- Преимущества Active Directory

- Как делегировать полномочия на OU

- Доверчивый

- Преимущества Active Directory

- Active Directory — что это? Простыми словами о сложном

Введение в основные понятия Active Directory

Зачем организации нужна Active Directory? Как уже упоминалось во введении в Active Directory, служба хранит информацию о сетевых компонентах. В пособии «Active Directory для начинающих» говорится о том, что это позволяет клиентам находить объекты в своем пространстве имен. Этот т ермин (также называемый деревом консоли) относится к области, в которой может располагаться сетевой компонент. Например, оглавление книги создает пространство имен, в котором главы могут быть соотнесены к номерам страниц.

DNS — это дерево консоли, которое разрешает имена узлов IP-адресам, как т елефонные книги предоставляют пространство имен для разрешения имен для номеров телефонов. А как это происходит в Active Directory? AD предоставляет дерево консоли для разрешения имен сетевых объектов самим объектам и может разрешить широкий спектр объектов, включая пользователей, системы и службы в сети.

Запуск службы «Диспетчер печати» и других

Чтобы работала печать в операционной системе семейства Windows 7, 8 или 10, обязательно должна быть запущена минимум одна служба. Речь идет о «Диспетчере печати»

В случае с сетевым принтером также стоит обратить внимание на работу «Диспетчера автоматических подключений удаленного доступа», «Диспетчера локальных устройств», «Диспетчера локальных сеансов»

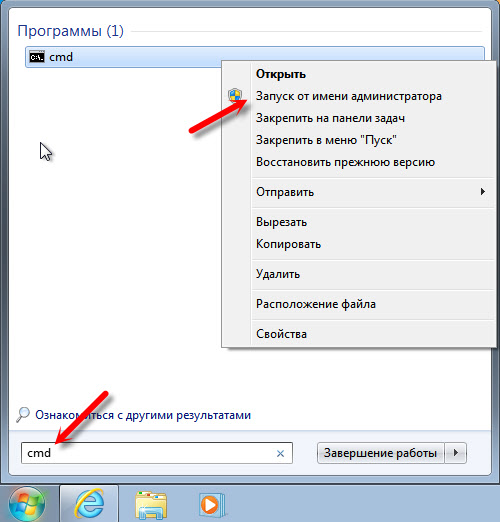

Чтобы перепроверить, а при необходимости запустить, нужно выполнить несколько несложных действий.

- Одновременно нажмите на клавиатуре клавиши Windows+R. В открывшемся окне введите команду «services.msc» и нажмите кнопку «OK».

- В списке найдите службы, которые были перечислены выше. Все они должны быть в состоянии «Работает».

- Если это не так, то запустите их, используя контекстное меню или кнопки на панели вверху справа.

- Также можно произвести перезапуск каждой службы.

Форматы

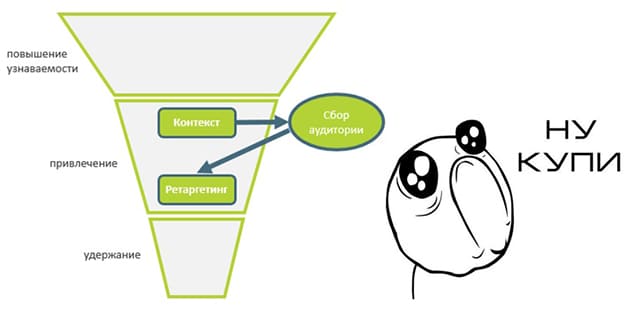

Медийная реклама в Интернете представлена в различных формах, разнообразие которых позволяет подобрать наиболее эффективный инструмент для решения конкретных задач и под особенности целевой аудитории.

Баннеры

Медийную баннерную рекламу можно назвать наиболее распространенным и традиционным решением.

Существуют следующие разновидности баннеров.

- Стандартные, располагающиеся в отдельных блоках на странице и имеющие фиксированный размер (240 × 400, 72 8 × 90, 160 × 600 и др.). Могут быть статичными или с эффектами.

- Ричмедиа, которые сопровождаются анимацией, музыкой, имеют интерактивные элементы. Используют технологию flash.

- Поп-андеры – рекламные предложения, которые открываются на новой странице при клике на баннер, всплывающий над основным контентом. Часто вызывают негативную реакцию у аудитории, а сайты, размещающие такие промоматериалы, могут ранжироваться в Яндексе ниже.

- Растяжки – блоки, размещающиеся по всей ширине окна браузера, подстраиваются под его размеры при изменении. Располагаются, как правило, вверху страницы.

- Имитации, представляющие собой всплывающие внизу страницы тизеры, по внешнему виду и размеру схожие с сообщениями на сайтах интернет-знакомств, в соцсетях и т. д. Часто сопровождаются звуком.

Баннеры могут не показываться из-за установленного в браузере блокировщика рекламы, что необходимо учитывать.

Также существует явление баннерной слепоты: люди не замечают баннеры из-за их большого обилия всегда и везде, поэтому создание креативов требует тщательной проработки.

Яндекс предлагает размещение графического баннера не только на сайтах-партнерах и собственных проектах, но и в правом блоке органической выдачи по какому-либо запросу.

Такая контекстно-медийная реклама достаточно заметна.

Видео

Это относительно новый вид медийной рекламы, появившийся из-за взрывного роста популярности видеоконтента.

В зависимости от места расположения существуют следующие варианты.

- Преролл – ролик, просмотр которого активируется до загрузки основного видео. Наиболее распространенный вариант. Иногда его можно отключить после нескольких секунд просмотра, не досматривая до конца.

- Мидролл демонстрируется в середине. Достаточно редкий тип.

- Постролл – видеореклама в конце основного ролика.

- Оверлей – это баннер, как правило, небольшой и горизонтально ориентированный, показывающийся поверх видеоконтента, чаще всего внизу. Его можно закрыть.

Рекламные ролики в видеоформате, как правило, гораздо меньше по длительности, чем аналоги по телевидению. Сопровождаются ссылкой на рекламируемый сайт.

Аудио

Аудиоролики – достаточно редкий формат медийной рекламы в Интернете. Такое размещение можно встретить в сервисах Яндекса: в Яндекс.Музыке и Яндекс.Радио. Небольшое по продолжительности рекламное сообщение воспроизводится между музыкальными треками.

Брендирование

При этом способе вся площадка или какая-то ее часть оформляется в соответствии с брендом рекламодателя.

Чаще всего для этой цели используется подложка (задний фон), но могут брендироваться другие элементы, например изменяться курсор.

Все это не скрывается блокировщиком, а площадки выбираются наиболее популярные, что отражается на стоимости.

Ad Exchange от Facebook и почему она прекратила свое существование

Facebook запустил свой собственный продукт Ad Exchange в 2012 году под названием FBX только для того, чтобы закрыть его примерно через четыре года в 2016 году. И не теряйте после этого доверие к programmatic процессам, доступным сегодня. Exchange’и все еще присутствуют и здесь остаются, по крайней мере, на данный момент.

Для FBX платформа предназначена только для пользователей настольных ПК. Это сыграло важную роль в решении Facebook о закрытии службы. С запуском Facebook их FAN (Facebook Audience Network), который позволяет рекламодателям продавать пользователям все платформы Facebook на мобильных, настольных и внешних источниках, сдвиг был неизбежным.

Сообщается, что изначально FBX приносил доходы в размере $ 300 – 500 млн в год. Тем не менее, акцент остается на мобильных и видео, поскольку оба этих канала растут с экспоненциальными скоростями. Хотя значения для FBX высоки, понятно, что Facebook хочет охватить всю их основу и привлечь рекламодателей на всех уровнях, особенно мобильных устройствах.

Переход от FBX к их собственным системам имеет смысл, они значительно продвинулись в совершенствовании рекламной технологии с 2014 года.

Резюме

Теперь у вас есть лучшее понимание Ad Exchange и то, как они вписываются в programmatic рекламную экосистему. Издателям, самый простой способ воспользоваться обменом объявлениями — получить доступ к AdX от Google, где рекламодатели AdSense и премиальные крупные бренды, которые привыкли платить более высокие ставки CPM, покупают медиа.

Редактирование атрибутов Active Directory в ADSI Edit

Напомню, что ADSI Edit – это служебная оснастка, которая позволяет подключаться к различным разделам базы данных Active Directory (Ntds.dit). Открыть «Редактор ADSI», можно также из меню «Пуск» на контроллере домена, либо так же через окно «Выполнить» (Сочетание клавиш WIN и R). Введите adsiedit.msc.

Далее в оснастке, кликните правым кликом по «Редактирование ADSI» и выберите «Подключение к»

Для того, чтобы зайти в редактор атрибутов, выберите пункт «Выберите известный контекст именования». Подключаемся к стандартному, идущему по умолчанию.

Перед вами будет привычная вам структура из контейнеров и организационных подразделений. Переместитесь в нужное расположение и откройте свойства нужного вам объекта Active Directory.

Вы попадете на вкладку «Редактор атрибутов», который мы с вами уже видели в оснастке «Пользователи и компьютеры». Можете производить редактирования. Перейдем к третьему методу, использование Active Directory Administrative Center.

Функции и предназначения

Microsoft Active Directory – (так называемый каталог) пакет средств, позволяющий проводить манипуляции с пользователями и данными сети. Основная цель создания – облегчение работы системных администраторов в обширных сетях.

Каталоги содержат в себе разную информацию, относящуюся к юзерам, группам, устройствам сети, файловым ресурсам — одним словом, объектам. Например, атрибуты пользователя, которые хранятся в каталоге должны быть следующими: адрес, логин, пароль, номер мобильного телефона и т.д. Каталог используется в качестве точки аутентификации, с помощью которой можно узнать нужную информацию о пользователе.

База данных

Active-каталог базы данных , то магазин каталог , в Windows 2000 Server использует JET синий -На Extensible Storage Engine (ESE98) и ограничивается до 16 Тб и 2 миллиарда объектов (но только 1 млрд принципалов безопасности) в базе данных каждого контроллера домена. Microsoft создала базы данных NTDS с более чем 2 миллиардами объектов. ( Менеджер учетных записей безопасности NT4 может поддерживать не более 40 000 объектов). Вызывается NTDS.DIT, он имеет две основные таблицы: в таблицу данных и таблицу соединений . Windows Server 2003 добавила третью основную таблицу для единого экземпляра дескриптора безопасности .

Программы могут получать доступ к функциям Active Directory через COM-интерфейсы, предоставляемые интерфейсами служб Active Directory .

Что такое делегирование AD

Само делегирование — это передача части разрешений и контроля от родительского объекта другой ответственной стороне.

Известно, что каждая организация имеет в своем штабе несколько системных администраторов. Разные задачи должны возлагаться на разные плечи. Для того чтобы применять изменения, необходимо обладать правами и разрешениями, которые делятся на стандартные и особые. Особые — применимы к определенному объекту, а стандартные представляют собой набор, состоящий из существующих разрешений, которые делают доступными или недоступными отдельные функции.

Установка доверительных отношений

В AD есть два вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот, соответственно первый имеет доступ к ресурсам второго, а второй не имеет доступа. Во втором виде доверие “взаимное”. Также существуют «исходящие» и «входящие» отношения. В исходящих – первый домен доверяет второму, таким образом разрешая пользователям второго использовать ресурсы первого.

При установке следует провести такие процедуры:

- Проверить сетевые связи между котроллерами.

- Проверить настройки.

- Настроить разрешения имен для внешних доменов.

- Создать связь со стороны доверяющего домена.

- Создать связь со стороны контроллера, к которому адресовано доверие.

- Проверить созданные односторонние отношения.

- Если возникает небходимость в установлении двусторонних отношений – произвести установку.

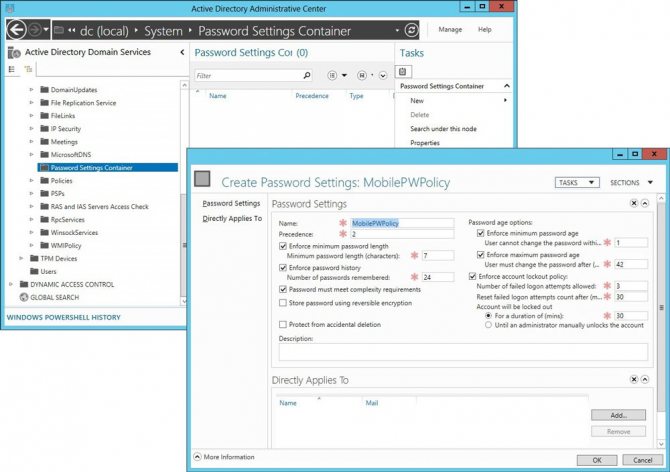

Средство просмотра журнала Windows PowerShell в центре администрирования Active Directory

В Windows Server 2008 R2 появился центр администрирования Active Directory, который заменил известную администраторам еще со времен Windows 2000 оснастку «Пользователи и компьютеры Active Directory». Центр администрирования Active Directory предоставляет графический интерфейс для модуля Active Directory для Windows PowerShell.

Так как модуль Active Directory содержит более ста командлетов, в них можно легко запутаться. Сейчас среда Windows PowerShell тесно интегрирована в стратегию администрирования ОС Windows, и центр администрирования Active Directory теперь включает в себя средство просмотра, которое позволяет наблюдать за выполнением командлетов в графическом интерфейсе. Вы можете осуществлять поиск и копирование, очищать историю и добавлять заметки в простом интерфейсе. Это позволяет администратору использовать графический интерфейс для создания и изменения объектов, а затем просматривать их с помощью средства просмотра журнала, чтобы узнавать больше о возможностях сценариев PowerShell на примерах.

Термин «доверительные отношения»

Термин «доверительные отношения» по-прежнему используется, но доверительные отношения имеют разную функциональность. Не существует различия между односторонними и двусторонними трастами. Ведь все доверительные отношения Active Directory двунаправлены. Кроме того, все они являются транзитивными. Итак, если домен A доверяет домену B, а B доверяет C, тогда существует автоматические неявные доверительные отношения между доменом A и доменом C.

Аудит в Active Directory — что это простыми словами? Это функция безопасности, которая позволяет определить, кто пытается получить доступ к объектам, а также насколько эта попытка успешна.

Active Directory и LDAP

Упрощенный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — стандартный протокол Интернет соединений в сетях TCP/IP. LDAP спроектирован специально для доступа к службам каталогов с минимальными издержками. В LDAP также определены операции, используемые для запроса и изменения информации каталога.

Клиенты Active Directory применяют LDAP для связи с компьютерами, на которых работает Active Directory, при каждом входе в сеть или поиске общих ресурсов. LDAP упрощает взаимосвязь каталогов и переход на Active Directory с других служб каталогов. Для повышения совместимости можно использовать интерфейсы служб Active Directory (Active Directory Service- Interfaces, ADSI).

Группы безопасности, учетные записи пользователей и другие основы AD

Операционная система Windows используется на многих предприятих, соответственно ИТ-специалисты используют Active Directory (AD). Active Directory является неотъемлемой частью архитектуры сети предприятия, позволяя ИТ-специалистам лучше контролировать доступ и безопасность. AD — это централизованная стандартная система, позволяющая системным администраторам автоматически управлять своими доменами, учетными записями пользователей и устройствами (компьютерами, принтерами и т.д.) в сети.

AD имеет решающее значение для ряда функций — она может отвечать за хранение централизованных данных, управление связью между доменами и предоставление безопасных сертификатов. Самое главное — AD дает системным администраторам контроль над паролями и уровнями доступа в их сети для управления различными объектами в системе. В то же время Active Directory может помочь пользователям облегчить доступ к ресурсам в сети.

Управление AD лесами и доменами

Относительно простая структура Active Directory может быстро стать неуправляемой, как только вы начнете создавать поддомены и несколько лесов.

Обычно, лучше ошибиться, чтобы получить как можно меньше доменов. Хотя разделение ресурсов на разные домены и поддомены имеет преимущества для безопасности, повышенная сложность архитектуры с несколькими экземплярами может затруднить отслеживание вторжений..

Если вы начинаете новую реализацию Active Directory с нуля, рекомендуется начать с одного домена в одном дереве, все содержится в одном лесу. Выберите инструмент управления AD, чтобы помочь вам в установке. Как только вы освоите управление доменом с помощью выбранного вами инструмента, вы можете рассмотреть возможность разделения вашего домена на поддомены, а также добавления большего количества деревьев или даже лесов..

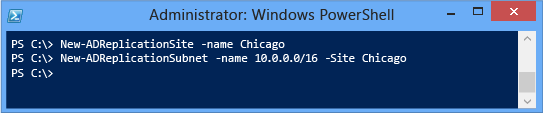

Репликация Active Directory средствами Windows PowerShell

В Windows Server 2012 добавлены дополнительные командлеты для репликации Active Directory в модуль Active Directory для Windows PowerShell. Они позволяют настраивать новые и существующие сайты, подсети, подключения, связи сайтов и мосты. Они также возвращают метаданные репликации Active Directory, состояние репликации, а также актуальные данные об очередях и векторе синхронизации версий. Командлеты репликации в сочетании с другими командлетами модуля Active Directory позволяют администрировать весь лес, используя только Windows PowerShell. Все это дает новые возможности администраторам, желающим предоставлять ресурсы и управлять системой Windows Server 2012 без использования графического интерфейса, что сокращает уязвимость операционной системы к атакам и требования к обслуживанию. Это приобретает особое значение, если серверы необходимо развернуть в сетях с высоким уровнем защиты, таких как сети SIPR и корпоративные сети периметра.

Подробнее о топологии сайтов и репликации доменных служб Active Directory см. в разделе Технический справочник по Windows Server.

Открытый VS Частный Ad Exchange

Открытый: они включают в себя все большие имена, о которых мы вскоре расскажем в следующих разделах: OpenX, The Rubicon Project, Yahoo и даже Google AdX.

В нем представлена основная идея работы на рынке, основанная на аукционах с миллиардами показов, проходящих через систему на ежедневной основе. Поскольку трудно проверить эти источники трафика, и поскольку потенциал для мошенничества остается проблемой в отрасли, эти проблемы поставили колеса в движение для создания частных обменов. Однако последние события в 2017 году, такие как инициатива ads.txt от IAB, направлены на борьбу с этим.

Частный: как вы уже поняли, этот тип настройки содержит гораздо более умеренную и контролируемую среду, чем открытые ad exchange.

Часто частные обмены состоят из эксклюзивных или ведущих групп издателей, которые позволяют только проверенным покупателям и группам агентств обращаться к своим системам с их уровнем запатентованной технологии. Этот тип рекламных ресурсов рассматривается как превосходное качество по сравнению с его открытым партнером.

Подключение консоли ADUC к домену из рабочей группы

Если вы хотите подключится консолью ADUC к контроллеру домена с машины, которая не включена в домен (состоит в рабочей группе, или стоит домашняя версия Windows), воспользуйтесь таким методом:

- Запустите командную строку и выполните команду запуска остастки от имени другого пользователя:

- В пустой консоли MMC выберите File->Add/Remove Snap-In

- Перенесите оснастку Active Directory Users and Computers в правую панель и нажмите

- Чтобы подключится к домену, щелкните по корню консоли и выберите Change domain. Укажите имя домена.

В результате консоль ADUC подключится к контроллеру домена, получит и отобразит структуру контейнеров (OU) данного домена Active Directory.

Одним из основных инструментов управления доменами Active Directory является оснастка «Active Directory — пользователи и компьютеры» Active Directory (ADUC).

Адаптер ADUC используется для выполнения типичных задач администрирования домена и управления пользователями, группами, компьютерами и организационными подразделениями в домене Active Directory.

По умолчанию консоль Active Directory — пользователи и компьютеры (dsa.msc) установлена на сервере, когда она продвигается на контроллер домена во время выполнения роли доменных служб Active Directory (AD DS).

Чтобы использовать оснастку ADUC в Windows 10, сначала необходимо установить Microsoft Remote Server Administration Tools (RSAT).

RSAT включает в себя различные инструменты командной строки, модули PowerShell и оснастки для удаленного управления серверами Windows, Active Directory и другими ролями и функциями Windows, которые работают на серверах Windows.

Как установить Active Directory — пользователи и компьютеры на Windows 10?

По умолчанию RSAT не установлен в Windows 10 (и других настольных операционных системах Windows).

Средства удаленного администрирования сервера (RSAT) позволяют ИТ-администраторам удаленно управлять ролями и компонентами в Windows Server 2016, 2012 R2, 2012, 2008 R2 с рабочих станций пользователей под управлением Windows 10, 8.1, 8 и Windows 7.

RSAT напоминает средства администрирования Windows Server 2003 Pack (adminpak.msi), который был установлен на клиентах под управлением Windows 2000 или Windows XP и использовался для удаленного управления сервером. RSAT не может быть установлен на компьютерах с домашними выпусками Windows.

Чтобы установить RSAT, у вас должна быть профессиональная или корпоративная версия Windows 10.

Совет. Как вы можете видеть, пакет RSAT доступен для последней версии Windows 10 1803.

WindowsTH-RSAT_WS_1709 и WindowsTH-RSAT_WS_1803 используются для управления Windows Server 2016 1709 и 1803 соответственно.

Если вы используете предыдущую версию Windows Server 2016 или Windows Server 2012 R2 / 2012/2008 R2, вам необходимо использовать пакет WindowsTH-RSAT_WS2016.

Выберите язык вашей версии Windows 10 и нажмите кнопку «Download».

В зависимости от битности вашей ОС выберите нужный файл * .msu:

- Для Windows 10 x86 — загрузите WindowsTH-RSAT_WS2016-x86.msu (69.5 MB);

- Для Windows 10 x64 — загрузите WindowsTH-RSAT_WS2016-x64.msu (92.3 MB);

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

Установите загруженный файл (Обновление для Windows KB2693643), дважды щелкнув по нему.

wusa.exe c:InstallWindowsTH-RSAT_WS2016-x64.msu /quiet /norestart

После завершения установки RSAT вам необходимо перезагрузить компьютер.

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи, требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

Далее, чтобы изменить пароль на одной учётной записи, для этого необходимо менять его на остальных ПК и серверах. Логично, что при большем количестве пользователей требуется более продуманное решение.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы — «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации — если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах — при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу — эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.

Как делегировать полномочия на OU

При делегировании полномочия на OU другим пользователям желательно предоставлять права не непосредственно учетным записям пользователям, а административным группам. Таким образом, чтобы предоставить права на OU новому пользователю достаточно добавить его в предварительно созданную доменную группу.

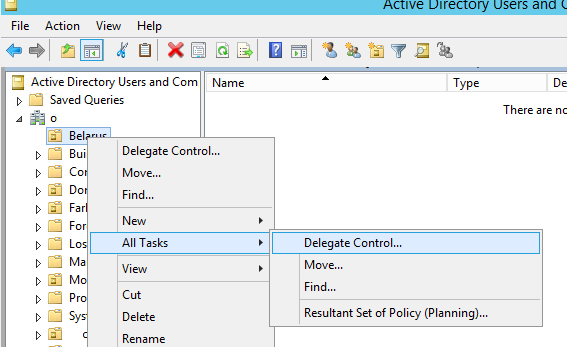

Для делегирования щелкните ПКМ по OU и выберите пункт Delegate Control.

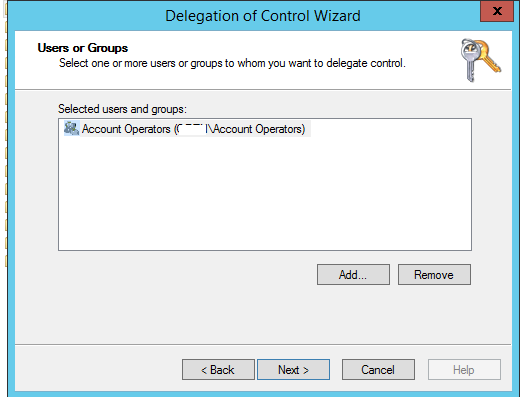

В мастере делегирования управления выберите группу пользователей, которым нужно предоставить доступ.

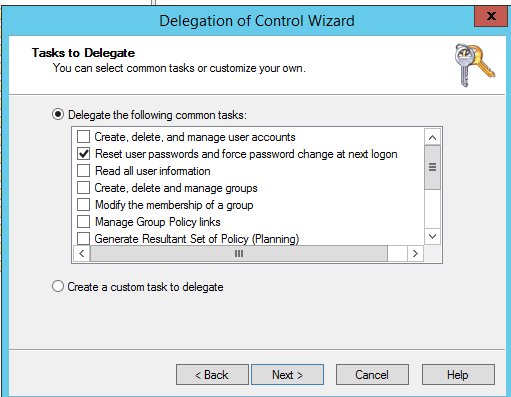

Затем выберите задачи администрирования, которые нужно делегировать.

В данном примере мы делегировали членам группы AccountOperators полномочия на смену паролей всех пользователей в контейнере Belarus.

Доверчивый

Чтобы разрешить пользователям в одном домене получать доступ к ресурсам в другом, Active Directory использует доверительные отношения.

Доверительные отношения внутри леса создаются автоматически при создании доменов. Лес устанавливает границы доверия по умолчанию, а неявное транзитивное доверие является автоматическим для всех доменов в лесу.

Терминология

- Одностороннее доверие

- Один домен разрешает доступ пользователям в другом домене, но другой домен не разрешает доступ пользователям в первом домене.

- Двустороннее доверие

- Два домена разрешают доступ пользователям в обоих доменах.

- Надежный домен

- Домен, которому доверяют; чьи пользователи имеют доступ к доверяющему домену.

- Переходное доверие

- Доверие, которое может распространяться за пределы двух доменов на другие доверенные домены в лесу.

- Непереходное доверие

- Одностороннее доверие, не выходящее за пределы двух доменов.

- Явное доверие

- Доверие, которое создает администратор. Это не транзитивно и только в одну сторону.

- Перекрестное доверие

- Явное доверие между доменами в разных деревьях или в одном дереве, когда отношения потомок / предок (дочерний / родительский) не существуют между двумя доменами.

- Ярлык

- Объединяет два домена в разных деревьях, транзитивный, одно- или двусторонний.

- Лесной трест

- Относится ко всему лесу. Переходный, одно- или двусторонний.

- Область

- Может быть транзитивным или нетранзитивным (непереходным), одно- или двусторонним.

- Внешний

- Подключитесь к другим лесам или доменам, не относящимся к AD. Нетранзитивный, одно- или двусторонний.

- PAM доверие

- Одностороннее доверие, используемое Microsoft Identity Manager из (возможно, низкоуровневого) производственного леса в «бастионный» лес (уровень функциональности Windows Server 2016 ), которое выдает ограниченное по времени членство в группах.

Преимущества Active Directory

Плюсы Active Directory следующие:

- Использование одного ресурса для аутентификации. При таком раскладе вам нужно на каждом ПК добавить все учётные записи, требующие доступ к общей информации. Чем больше юзеров и техники, тем сложнее синхронизировать между ними эти данные.

Далее, чтобы изменить пароль на одной учётной записи, для этого необходимо менять его на остальных ПК и серверах. Логично, что при большем количестве пользователей требуется более продуманное решение.

И вот, при использовании служб с базой данных учётные записи хранятся в одной точке, а изменения вступают в силу сразу же на всех компьютерах.

Как это работает? Каждый сотрудник, приходя в офис, запускает систему и выполняет вход в свою учётную запись. Запрос на вход будет автоматически подаваться к серверу, и аутентификация будет происходить через него.

Что касается определённого порядка в ведении записей, вы всегда можете поделить юзеров на группы — «Отдел кадров» или «Бухгалтерия».

Ещё проще в таком случае предоставлять доступ к информации — если нужно открыть папку для работников из одного отдела, вы делаете это через базу данных. Они вместе получают доступ к требуемой папке с данными, при этом для остальных документы так и остаются закрытыми.

- Контроль над каждым участником базы данных.

Если в локальной группе каждый участник независим, его трудно контролировать с другого компьютера, то в доменах можно установить определённые правила, соответствующие политике компании.

Вы как системный администратор можете задать настройки доступа и параметры безопасности, а после применить их для каждой группы пользователей. Естественно, в зависимости от иерархии, одним группам можно определить более жёсткие настройки, другим предоставить доступ к иным файлам и действиям в системе.

Кроме того, когда в компанию попадает новый человек, его компьютер сразу же получит нужный набор настроек, где включены компоненты для работы.

- Универсальность в установке программного обеспечения.

Кстати, о компонентах — при помощи Active Directory вы можете назначать принтеры, устанавливать необходимые программы сразу же всем сотрудникам, задавать параметры конфиденциальности. В общем, создание базы данных позволит существенно оптимизировать работу, следить за безопасностью и объединить юзеров для максимальной эффективности работы.

А если на фирме эксплуатируется отдельная утилита или специальные службы, их можно синхронизировать с доменами и упростить к ним доступ. Каким образом? Если объединить все продукты, использующиеся в компании, сотруднику не нужно будет вводить разные логины и пароли для входа в каждую программу — эти сведения будут общими.

Теперь, когда становятся понятными преимущества и смысл использования Active Directory, давайте рассмотрим процесс установки указанных служб.

Active Directory — что это? Простыми словами о сложном

Отслеживание данных сети — трудоемкая задача. Даже в небольших сетях пользователи, как правило, испытывают трудности с поиском сетевых файлов и принтеров. Без какого-либо каталога средними и крупными сетями невозможно управлять, и часто приходится сталкиваться с трудностями при поиске ресурсов.

Предыдущие версии Microsoft Windows включали службы, помогающие пользователям и администраторам находить данные. Сетевое окружение полезно во многих средах, но явным недостатком являются неудобный интерфейс и его непредсказуемость. WINS Manager и Server Manager могут использоваться для просмотра списка систем, но они не были доступны конечным пользователям. Администраторы использовали User Manager для добавления и удаления данных совершенно другого типа сетевого объекта. Эти приложения оказались неэффективными для работы в крупных сетях и вызывали вопрос, зачем в компании Active Directory?

Каталог, в самом общем смысле, представляет собой полный список объектов. Телефонная книга — это тип каталога, в котором хранится информация о людях, предприятиях и правительственных организациях, и обычно в них записывают имена, адреса и номера телефонов. Задаваясь вопросом, Active Directory — что это, простыми словами можно сказать, что эта технология похожа на справочник, но является гораздо более гибкой. AD хранит информацию об организациях, сайтах, системах, пользователях, общих ресурсах и любом другом сетевом объекте .