Как установить оснастку active directory на windows 10

Содержание:

- Проверка конфигурации активации с помощью Active DirectoryVerifying the configuration of Active Directory-based activation

- Active Directory и LDAP

- Регистрация сервера политики сети в другом домене

- Функции и предназначения

- Обзор

- What is Active Directory Users and Computers (ADUC)?

- Для чего вы можете использовать Active Directory — пользователи и компьютеры?

- Как работают активные директории

- Установка модуля Active Directory для Windows PowerShell

- Что такое msc оснастка

- Ввод в домен Windows 10, за минуту

- Как работают активные директории

- Что такое ознакомительная версия Windows Admin Center. Какая версия мне подойдет?

Проверка конфигурации активации с помощью Active DirectoryVerifying the configuration of Active Directory-based activation

Для проверки конфигурации активации с помощью Active Directory выполните следующие действия.To verify your Active Directory-based activation configuration, complete the following steps:

-

После настройки активации с помощью Active Directory запустите компьютер, использующий выпуск Windows, который настроен с корпоративным лицензированием.After you configure Active Directory-based activation, start a computer that is running an edition of Windows that is configured by volume licensing.

-

Если ранее компьютер был настроен с ключом MAK, замените его на ключ GVLK, выполнив команду slmgr.vbs /ipk и указав GVLK в качестве нового ключа продукта.If the computer has been previously configured with a MAK key, replace the MAK key with the GVLK by running the slmgr.vbs /ipk command and specifying the GLVK as the new product key.

-

Если компьютер не присоединен к домену, присоедините его.If the computer is not joined to your domain, join it to the domain.

-

Выполните вход на компьютер.Sign in to the computer.

-

Откройте проводник, правой кнопкой мыши щелкните Компьютер и выберите пункт Свойства.Open Windows Explorer, right-click Computer, and then click Properties.

-

Прокрутите страницу вниз до раздела Активация Windows и убедитесь, что этот клиент активирован.Scroll down to the Windows activation section, and verify that this client has been activated.

Примечание

Если вы используете оба типа активации— с помощью KMS и с помощью Active Directory, узнать, каким способом активирован клиент, может будет сложно.If you are using both KMS and Active Directory-based activation, it may be difficult to see whether a client has been activated by KMS or by Active Directory-based activation. Отключите KMS во время проверки или убедитесь, что используете клиентский компьютер, который еще не активирован службой KMS.Consider disabling KMS during the test, or make sure that you are using a client computer that has not already been activated by KMS. Кроме того, узнать, использовалась ли служба KMS, можно с помощью команды slmgr.vbs /dlv.The slmgr.vbs /dlv command also indicates whether KMS has been used.

Чтобы управлять отдельными активациями или применять несколько (массовых) активаций, пожалуйста, рассмотрите возможность использования VAMT.To manage individual activations or apply multiple (mass) activations, please consider using the VAMT.

Active Directory и LDAP

Упрощенный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — стандартный протокол Интернет соединений в сетях TCP/IP. LDAP спроектирован специально для доступа к службам каталогов с минимальными издержками. В LDAP также определены операции, используемые для запроса и изменения информации каталога.

Клиенты Active Directory применяют LDAP для связи с компьютерами, на которых работает Active Directory, при каждом входе в сеть или поиске общих ресурсов. LDAP упрощает взаимосвязь каталогов и переход на Active Directory с других служб каталогов. Для повышения совместимости можно использовать интерфейсы служб Active Directory (Active Directory Service- Interfaces, ADSI).

Регистрация сервера политики сети в другом домене

Чтобы предоставить серверу политики сети разрешение на чтение свойств входящих звонков учетных записей пользователей в Active Directory, сервер политики сети должен быть зарегистрирован в домене, в котором находятся учетные записи.

Эту процедуру можно использовать для регистрации сервера политики сети в домене, который не является членом домена.

Выполнить эти операции может только член группы Администраторы или пользователь с аналогичными правами.

Регистрация сервера политики сети в другом домене

-

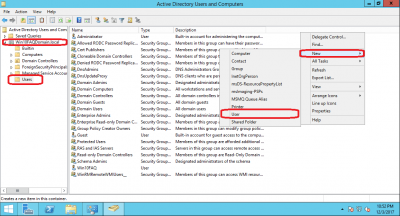

На контроллере домена в диспетчер сервера выберите средства, а затем Active Directory пользователи и компьютеры. Откроется консоль Active Directory пользователи и компьютеры.

-

В дереве консоли перейдите к домену, в котором NPS должен считывать данные учетной записи пользователя, а затем щелкните папку Пользователи .

-

В области сведений щелкните правой кнопкой мыши Серверы RAS и IAS и выберите пункт свойства. Откроется диалоговое окно свойства серверов RAS и IAS .

-

В диалоговом окне свойства серверов RAS и IAS перейдите на вкладку члены , добавьте все НПСС, которые необходимо зарегистрировать в домене, а затем нажмите кнопку ОК.

Регистрация сервера политики сети в другом домене с помощью команд Netsh для NPS

-

Откройте командную строку или Windows PowerShell.

-

В командной строке введите следующую команду: netsh nps add registeredserver domain Server и нажмите клавишу ВВОД.

Примечание

В предыдущей команде domain — это доменное имя DNS домена, в котором вы хотите зарегистрировать NPS, а Server — имя компьютера NPS.

Функции и предназначения

Microsoft Active Directory – (так называемый каталог) пакет средств, позволяющий проводить манипуляции с пользователями и данными сети. Основная цель создания – облегчение работы системных администраторов в обширных сетях.

Каталоги содержат в себе разную информацию, относящуюся к юзерам, группам, устройствам сети, файловым ресурсам — одним словом, объектам. Например, атрибуты пользователя, которые хранятся в каталоге должны быть следующими: адрес, логин, пароль, номер мобильного телефона и т.д. Каталог используется в качестве точки аутентификации, с помощью которой можно узнать нужную информацию о пользователе.

Обзор

Контроллеры домена под Windows Server 2012 R2 блокируют создание повторяющихся имен субъектов-служб (SPN) и имен участников-пользователей (UPN). Это относится к созданию дубликатов в случае восстановления или повторной анимации удаленного объекта или переименования объекта.

Историческая справка

Дублирование имен субъектов-служб (SPN) обычно происходит, что приводит к ошибкам проверки подлинности и может привести к чрезмерному использованию процессора службой LSASS. Нет встроенного метода для блокирования добавления повторяющегося имени субъекта-службы или UPN. *

Дублирующиеся значения имени участника-пользователя нарушают синхронизацию между локальной службой AD и Office 365.

Setspn.exe обычно используется для создания новых имен участников-служб, и функционально был встроен в версию, выпущенную в Windows Server 2008, которая добавляет проверку на наличие дубликатов.

Таблица SEQ таблица номер \ * Арабский 1: уникальность имени участника-пользователя и имени субъекта-службы

| Компонент | Комментировать |

|---|---|

| Уникальность имени участника-пользователя | Дублирование UPN разрывает синхронизацию локальных учетных записей AD с помощью служб Windows Azure AD, таких как Office 365. |

| Уникальность имени субъекта-службы | Для взаимной проверки подлинности Kerberos требуются имена участников-служб. Дублирование имени участника-службы приводит к сбоям проверки подлинности. |

Дополнительные сведения о требованиях уникальности к именам участников-служб и имен SPN см. в разделе ограничения уникальности.

What is Active Directory Users and Computers (ADUC)?

Active Directory Users and Computers is a Microsoft Management Console (MMC) snap-in which Windows users use to administer and publish information in the directory. This snap-in will get installed if you are trying to promote a server to the domain controller. With the help of this valuable Microsoft Management Console component, you will be able to:

(1) Manage Users: Create new user accounts or manage existing user accounts (Understanding User Accounts, Create a New User Account, Reset a User Password, Copy a User Account, Move a User Account, Set Logon Hours, Disable or Enable a User Account, Map a Certificate to a User Account, Change a User’s Primary Group, Delete a User Account).

(2) Manage Groups: You can use Active Directory Users and Computers to create new groups or manage existing groups (Understanding Group Accounts, Create a New Group, Add a Member to a Group, Convert a Group to Another Type, Change Group Scope, Delete a Group, Find Groups in Which a User is a Member, Assign User Rights to a Group in AD DS).

(3) Manage Computers: Create new computer accounts or manage existing computer accounts (Understanding Computer Accounts, Create a New Computer Account, Add a Computer Account to a Group, Delete a Computer Account, Manage a Remote Computer, Move a Computer Account, Reset a Computer Account, Disable or Enable a Computer Account).

(4) Manage Domains: Connect to a specific domain or domain controller and view or manage the directory information for that domain or domain controller (Understanding Domains. Manage a Different Domain, Manage the Domain Using a Different Domain Controller).

(5) Manage Organizational Units: Create new organizational units (OUs) and containers or manage existing OUs and containers (Understanding Organizational Units, Create a New Organizational Unit, Delete an Organizational Unit, Move an Organizational Unit, Delegate Control of an Organizational Unit).

Even, you will also get information like security identifier along with the right of the objects in active directory. Once you have installed active directory domain services role and have also provided server as the domain controller, you can simply run dsa.msc in the run console of your computer.

You will find many tutorials on the internet which will help in installing active directory users and computers for Windows 10 computer. However, some will help completely you and some won’t. We did a little research and came with exact working steps which will perfectly help you to install active directory users and computers snap-in Windows 10.

You might also like: How to Fix MMC could not create the snap-in Windows 10

Для чего вы можете использовать Active Directory — пользователи и компьютеры?

Надстройка «Active Directory — пользователи и компьютеры» может покрыть большинство задач и обязанностей администратора AD. У него есть свои ограничения — например, он не может управлять объектами групповой политики.

Но вы можете использовать его для сброса паролей, редактирования членства в группах, разблокировки пользователей и многого другого. Вот некоторые основные инструменты в вашем распоряжении, когда вы включаете ADUC на вашем компьютере.

- Active Directory Домены и трасты. С помощью этого инструмента вы можете управлять функциональными уровнями леса, UPN (основными именами пользователей), функциональными уровнями нескольких доменов. Это также позволяет управлять доверием между лесами и доменами.

- Центр администрирования Active Directory. В этом разделе ADUC вы можете управлять своей историей PowerShell, политиками паролей и корзиной AD.

- Сайты и службы Active Directory. Этот инструмент дает вам контроль и понимание сайтов и услуг. Это позволяет планировать репликацию и определять топологию AD.

Как работают активные директории

Основными принципами работы являются:

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

Процессы Atieclxx, Atiedxx, Ati2evxx – зачем используются и какой утилите принадлежат

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов. Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Установка модуля Active Directory для Windows PowerShell

По умолчанию в системе установлены не все модули Windows PowerShell, некоторые из них добавляются во время установки соответствующей роли или компонента. Например, если Ваш сервер не является контроллером домена, соответствующего модуля PowerShell (RSAT-AD-PowerShell) для администрирования Active Directory в нем нет, т.е. использовать командлеты PowerShell для управления AD Вы не сможете. Однако Вы можете установить модуль PowerShell для работы с Active Directory. Именно это мы сейчас и рассмотрим, при этом я покажу два варианта установки модуля RSAT-AD-PowerShell — это с помощью «Мастера добавления ролей и компонентов», т.е. используя графический интерфейс и, конечно же, с помощью Windows PowerShell.

Процесс установки модуля Active Directory для Windows PowerShell такой же, как и установка остальных компонентов и средств удаленного администрирования в Windows Server 2016, поэтому если Вы умеете устанавливать роли или компоненты сервера, то с установкой RSAT-AD-PowerShell Вы легко справитесь.

Запускаем «Диспетчер серверов» и нажимаем «Управление ->Добавить роли или компоненты».

На первом окне можем сразу нажать «Далее».

Шаг 3

Далее выбираем тип установки, мы хотим установить компонент, поэтому выбираем первый пункт «Установка ролей или компонентов», жмем «Далее».

Затем выбираем сервер, на который будут установлены роли и компоненты, жмем «Далее».

Шаг 5

На этом шаге нам предлагают выбрать роли для установки, а так как мы не собираемся устанавливать роли, сразу жмем «Далее».

Шаг 6

На шаге выбора компонентов мы ищем пункт «Средства удаленного администрирования сервера -> Средства администрирования ролей -> Средства AD DS и AD LDS -> Модуль Active Directory для Windows PowerShell» и отмечаем его галочкой, жмем «Далее».

Шаг 7

Проверяем выбор компонентов и жмем «Установить».

Начнется процесс установки модуля Active Directory для Windows PowerShell.

Он будет завершен, когда мы увидим сообщение «Установка выполнена на …», нажимаем «Закрыть».

Установка модуля RSAT-AD-PowerShell с помощью PowerShell

Если Вы не хотите щелкать мышкой по окошкам мастера, то Вы можете легко выполнить процедуру установки компонентов с помощью нашего любимого Windows PowerShell, кстати, таким способом это делается, на мой взгляд, гораздо проще и быстрей.

Для установки модуля Active Directory для Windows PowerShell запустите оболочку PowerShell и выполните следующие команды (вместо командлета Add-WindowsFeature можно использовать Install-WindowsFeature).

Import-Module ServerManager Add-WindowsFeature -Name "RSAT-AD-PowerShell" –IncludeAllSubFeature

Смотрим список командлетов PowerShell для работы с Active Directory

Для того чтобы проверить, что у нас установился необходимый модуль PowerShell давайте, выполним команды, которые покажут нам количество командлетов для работы с Active Directory и сам список этих командлетов.

Чтобы узнать, сколько у нас командлетов для администрирования Active Directory пишем вот такую команду

Get-Command -Module ActiveDirectory | Measure-Object

А для того чтобы посмотреть полный перечень командлетов пишем следующую команду, т.е. результат работы Get-Command мы не передаем по конвейеру командлету Measure-Object.

Get-Command -Module ActiveDirectory

Мы видим, что нас появилось 147 командлетов для работы с Active Directory, которые мы теперь можем использовать для администрирования AD.

На этом все, надеюсь, материал был Вам полезен, удачи!

Нравится2Не нравится

Что такое msc оснастка

И так msc в Windows расшифровывается как Microsoft System Console, еще проще это окна или как их еще называют оснастки, для управления теми или иными функциями операционной системы. Ранее я вас уже знакомил с методом создания удобной оснастки mmc, в которой мы добавляли все, что нужно системному администратору для повседневного администрирования.

И вы наверно спросите, а при чем тут командная строка и все такое, а вот при чем. Представим себе ситуацию, у вас в организации существует домен Active Directory, рядовые пользователи не имеют прав локального администратора на своих рабочих станциях, все идет и работает как часы, случается ситуация, что например вам нужно у пользователя поменять какие либо настройки, и сделать нужно сейчас, так что искать эти настройки в групповой политике нет времени. Что делать заходить под собой не вариант, так как нужно произвести изменения в другом профиле пользователя, и как открыть например оснастку Управление компьютером или Система.

Во тут нам и поможет знание названия msc windows оснасток и командная строка. Все что вам нужно это открыть командную строку от имени администратора и ввести нужное название msc оснастки. Ниже представлен список. Как видите открыв командную строку cmd.exe я для примера ввел значение открывающее панель управления с правами администратора системы.

Список msc оснасток для Windows Server

Давайте рассмотрим как запускаются Административные оснастки Windows из командной строки cmd.exe

Как видите msc windows оснастки очень полезные инструменты системного администрирования. Мне даже некоторые оснастки быстрее открыть чем щелкать мышкой по куче окон, особенно если сервер или компьютер тормозит или нет мышки. Да и в любом случае знать такие вещи всегда полезно. Большая часть всего, что мы используем хранится в c:WindowsSystem32. Если вы пройдете в эту папку то сможете обнаружить очень много интересного.

Ввод в домен Windows 10, за минуту

Доброго времени суток! Уважаемые подписчики и гости, крупного IT блога Pyatilistnik.org. В прошлый раз мы с вами разобрали в десятке, новую версию утилиты Robocopy, которая помогает переносить данные в раз быстрее, чем через обычный проводник. В сегодняшней статье, я вам хочу показать, как ввести в домен Active Directory Windows 10. Так как многие с новым интерфейсом и его видоизменением от версии к версии, не могут это сделать. Ну что поехали.

Постановка задачи

Устанавливая тестовую виртуальную машину с Windows 10 1803 (Если вы не знаете, где взять дистрибутив, то вот вам легальный метод, как скачать ISO образ Windows 10), я захотел ее ввести в домен, но не классическим методом, а новым, модным, через интерфейс аля метро 2.0. Какого же было мое удивление, что я минут 10 не мог его найти, я даже ради эксперимента спросил своих коллег со второй линии из технической поддержки, знают ли они, но они мне кроме классического метода не смогли ничего показать.

Гугление так же оставляло больше вопросов, чем ответов, так как той кнопки, про которую все говорили уже не было в моем случае, но я все же ее нашел и решил написать небольшую заметку, мало ли кому-то пригодится.

Читайте так же, как вывести правильно компьютер из домена Active Directory

Для того, чтобы присоединить Windows 10 к домену Active Directory, лично я знаю 4 метода, о которых мы подробно с вами поговорим:

- Ввод Windows 10 в домен, через новый интерфейс параметров Windows

- Классический, я его называю, так как он самый старый и всем хорошо известный, через свойства системы, в окне с переименовыванием компьютера

- Подключить вашу десятку к Active Directory можно с помощью командлетов PowerShell

- Оффлайн ввод в домен, через утилиту djoin, редкий случай, но знать его нужно

Ввод через новый интерфейс

Данный метод можно разделить на два, объясню почему. Текущая политика компании Microsoft, заключается в том, что она хочет привести внешний вид операционной системы Windows 10 к общему виду на всех устройствах, чтобы все действия, где бы их пользователь не совершал, выполнялись одинаково. С одной стороны это хорошо и наверное правильно, но с другой стороны, это влечет к постоянному и глобальному изменению интерфейса с каждым новым релизом и выпиливание классических оснасток, в виде панели управления.

https://www.youtube.com/watch?v=X6MpJlWxM6M

Подключаем к домену Windows 10 до 1511

Для десятки с релизом Threshold 1 и 2 (1507 и 1511) процедура добавления компьютера в Active Directory имеет такой алгоритм. Вы нажимаете сочетание клавиш Win и I одновременно (Это одна из многих горячих комбинаций в Windows), в результате у вас откроется меню «Параметры». В параметрах вы находите пункт

Далее вы находите раздел «О системе», тут вы увидите сводную информацию, видно, что в моем примере у меня Windows 10 1511, и обратите внимание, что есть две удобные кнопки:

- Присоединение к домену предприятия

- Присоединиться к Azure AD

для подключения к домену вам необходимо указать его полное имя, в моем случае это root.pyatilistnik.org и нажимаем далее.

Следующим шагом у вас будет форма авторизации, где вам предстоит представится от чьего имени вы будите производить подключение к домену Active Directory вашей Windows 10, обычно, это учетная запись администратора домена или пользователя, кому делегированы права.

Следующим шагов, вас спросят чтобы вы указали сведения, о учетной записи, которая будет использовать данный компьютер, я этот этап пропускаю.

и последним этапом нужно выполнить перезагрузку рабочей станции, после этого ввод в домен Windows 10, можно считать успешным.

Подключаем к домену Windows 10 выше 1607

В параметрах Windows найдите и перейдите в пункт «Учетные записи»

Находите пункт «Доступ к учетной записи места работы иди учебного заведения» и нажимаем кнопку «Подключиться»

Получите доступ к таким ресурсам, как электронная почта, приложения и сеть. Подключение подразумевает, что ваша компания или учебное заведение смогут управлять некоторыми функциями на этом устройстве, например, параметры, которые вы можете изменить. Для получения конкретных сведений об этом обратитесь в свою компанию или учебное заведение.

Про образовательные учреждения можно почитать на MS https://docs.microsoft.com/ru-ru/education/windows/change-to-pro-education

Про присоединение к Azure AD можно почитать вот это https://docs.microsoft.com/ru-ru/previous-versions//mt629472(v=vs.85)

Как работают активные директории

Основными принципами работы являются:

- Авторизация, с помощью которой появляется возможность воспользоваться ПК в сети просто введя личный пароль. При этом, вся информация из учетной записи переносится.

- Защищенность. Active Directory содержит функции распознавания пользователя. Для любого объекта сети можно удаленно, с одного устройства, выставить нужные права, которые будут зависеть от категорий и конкретных юзеров.

- Администрирование сети из одной точки. Во время работы с Актив Директори сисадмину не требуется заново настраивать все ПК, если нужно изменить права на доступ, например, к принтеру. Изменения проводятся удаленно и глобально.

- Полная интеграция с DNS. С его помощью в AD не возникает путаниц, все устройства обозначаются точно так же, как и во всемирной паутине.

- Крупные масштабы. Совокупность серверов способна контролироваться одной Active Directory.

- Поиск производится по различным параметрам, например, имя компьютера, логин.

Объекты и атрибуты

Объект — совокупность атрибутов, объединенных под собственным названием, представляющих собой ресурс сети.

Атрибут — характеристики объекта в каталоге. Например, к таким относятся ФИО пользователя, его логин. А вот атрибутами учетной записи ПК могут быть имя этого компьютера и его описание.

Процессы Atieclxx, Atiedxx, Ati2evxx – зачем используются и какой утилите принадлежат

“Сотрудник” – объект, который обладает атрибутами “ФИО”, “Должность” и “ТабN”.

Контейнер и имя LDAP

Контейнер — тип объектов, которые могут состоять из других объектов. Домен, к примеру, может включать в себя объекты учетных записей.

Основное их назначение — упорядочивание объектов по видам признаков. Чаще всего контейнеры применяют для группировки объектов с одинаковыми атрибутами.

Почти все контейнеры отображают совокупность объектов, а ресурсы отображаются уникальным объектом Active Directory. Один из главных видов контейнеров AD — модуль организации, или OU (organizational unit). Объекты, которые помещаются в этот контейнер, принадлежат только домену, в котором они созданы.

Облегченный протокол доступа к каталогам (Lightweight Directory Access Protocol, LDAP) — основной алгоритм подключений TCP/IP. Он создан с целью снизить количество нюанс во время доступа к службам каталога. Также, в LDAP установлены действия, используемые для запроса и редактирования данных каталога.

Дерево и сайт

Дерево доменов – это структура, совокупность доменов, имеющих общие схему и конфигурацию, которые образуют общее пространство имен и связаны доверительными отношениями.

Лес доменов – совокупность деревьев, связанных между собою.

Сайт — совокупность устройств в IP-подсетях, представляющая физическую модель сети, планирование которой совершается вне зависимости от логического представления его построения. Active Directory имеет возможность создания n-ного количества сайтов или объединения n-ного количества доменов под одним сайтом.

Что такое ознакомительная версия Windows Admin Center. Какая версия мне подойдет?

Существует две версии Windows Admin Center, доступные для скачивания:

Windows Admin Center

Эта версия подойдет для ИТ-администраторов, которые не могут часто выполнять обновления или которым нужно больше времени для проверки выпусков, которые они используют в производстве. Наша текущая общедоступная версия — Windows Admin Center 1910.

Поддержка для выпусков Windows Admin Center (не ознакомительной версии) предоставляется непрерывно в соответствии с современной политикой жизненного цикла корпорации Майкрософт. Это означает, что обслуживается и поддерживается только последняя версия Windows Admin Center. Пользователям необходимо установить последний выпуск Windows Admin Center в течение 30 дней после его доступности, чтобы они могли получать все преимущества поддержки. Эта политика применяется как к самой платформе Windows Admin Center, так и ко всем выпущенным (не в предварительной версии) расширениям корпорации Майкрософт, которые были опубликованы в веб-канале расширений Windows Admin Center

Обратите внимание, что между выпусками Windows Admin Center некоторые расширения могут обновляться чаще, чем другие.Подробные сведения о выпусках предварительных версий Windows Admin Center см. в статье Windows Insider Preview releases (Выпуски Windows Insider Preview).

Последний выпуск можно скачать здесь.

Ознакомительная версия Windows Admin Center

Эта версия подойдет для ИТ-администраторов, которые хотят на регулярной основе использовать самые последние и интересные возможности. Мы намерены предоставлять последующие обновленные выпуски примерно каждый месяц. Базовая платформа продолжает оставаться готовой для применения в рабочей среде, а лицензия предоставляет права на использование в коммерческих целях

Тем не менее, обратите внимание, что новые средства и возможности будут отмечены как «ДЛЯ ОЗНАКОМЛЕНИЯ», и ими можно будет пользоваться для оценки их работы.

Для получения последнего ознакомительного выпуска зарегистрированные участники программы предварительной оценки могут скачать ознакомительную версию Windows Admin Center непосредственно на странице загрузки предварительных сборок Windows Server для участников программы предварительной оценки Windows в раскрывающемся списке «Дополнительные файлы для загрузки». Если вы еще не зарегистрированы как участник программы предварительной оценки, обратитесь к разделу по началу работы с Windows Server на портале Программы предварительной оценки Windows для бизнеса.