Где скачать, как настроить и как отключить службу bitlocker

Содержание:

- Требования

- Шифрование BitLocker без модуля TPM

- Восстановление доступа к диску

- Способы снятия блокировки

- Разблокируем диски D, E и так далее в среде Windows

- Альтернативы BitLocker

- Шифрование BitLocker в Windows 8.1, 10

- Офлайновые атаки

- How to enable BitLocker To Go on removable drives

- Windows

- Устройства с поддержкой автоматического шифрования

- Средство восстановления BitLocker

- Проблемы настройки компонентов шифровальщика

- Как работает автоматическое шифрование устройства

Требования

Первое требование — наличие необходимой версии ОС. Как правило, BitLocker поддерживает Windows Pro или Ultimate, например:

- Windows Vista и Windows 7: Enterprise и Ultimate;

- выпуски Windows 8 и 8.1: Pro и Enterprise;

- выпуски Windows 10: Pro, Enterprise и Education.

Если вы используете домашнюю Windows, стоит рассмотреть обновление до версии Pro.

Ваш ПК должен поддерживать Trusted Platform Module (TPM). Его имеют многие ПК, предназначенные для бизнеса (например, Dell Precision и Optiplex, серия Lenovo ThinkCenter, HP Pro и Elite). Кстати, вы можете использовать BitLocker даже без TPM.

Для использования BitLocker компьютер должен иметь модуль Trusted Platform Module

Также проверьте следующие требования:

- BIOS должен поддерживать TPM или USB-устройства. В противном случае, чтобы получить последнее обновление прошивки вам нужно посетить сайт производителя;

- жесткий диск должен содержать два раздела: системный с необходимыми файлами для запуска Windows и раздел с операционной системой. Оба из них должны быть отформатированы под файловую систему NTFS;

- процесс шифрования всего жесткого диска не сложен, но отнимает много времени;

- следите за тем, чтобы компьютер был подключен к источнику бесперебойного питания на протяжении всего рабочего процесса.

Шифрование BitLocker без модуля TPM

Что делать, если при вводе команды «tpm.msc» TPM модуль не был найден? Использовать BitLocker вы сможете по-прежнему, но теперь ключ вам придется сохранять в другом месте.

Для активации BitLocker следуйте инструкции:

1. Перейдите в меню групповых политик. В окне выполнить введите «gpedit.msc» и нажмите Enter. Необходимо открыть раздел «Конфигурация компьютера», а в нем перейти по «Административные шаблоны» и далее открыть «Компоненты Windows».

2. В компонентах найдите папку «Шифрование диска» и выберите подпункт «Диски операционной системы». Перейдите на вкладку «Стандартный» и дважды кликните ЛКМ по строке «Этот параметр позволяет настроить требования дополнительной проверки подлинности» (выделен на скриншоте).

3. Параметр необходимо перевести в состояние «Включено», а также поставить галочку в строке «Использовать BitLocker без совместимого TPM». Для сохранения изменений нажмите кнопку «Применить» и OK.

На этом настройка групповой политики завершена, и пользователи могут защититься стандартным средством шифрования BitLocker. Как и в предыдущей инструкции, вам необходимо перейти в раздел шифрования и включить BitLocker для системного или другого диска, на котором вы собираетесь зашифровать данные.

Меню настройки будет немного отличаться от вышеописанного:

1. Уже на первом окне вас попросят выбрать способ разблокировки диска. Пароль аналогичен предыдущей защите, вам будет достаточно ввести его при входе в учетную запись. Более надежный способ — флешка + PIN. Для входа в систему вам придется также вставить накопитель в USB-порт, после чего ввести пароль.

2. Если вы указали flash-накопитель, то система предложит выбрать его. В случае с паролем вам достаточно дважды ввести его и перейти в следующее окно.

3. Пользователь должен выбрать, куда сохранить ключ восстановления. Поскольку на шифруемый диск его записать нельзя, то доступны 4 варианта: учетная запись Майкрософт, флеш-накопитель, в качестве отдельного файла на другом диске или просто распечатать.

4. Выберем «Сохранить в файл». В этом случае достаточно указать место и убедиться, что соответствующий txt файл появился по указанному пути.

5. Выберите, как будет шифроваться диск — полностью или только занятая информацией часть. Второй вариант оптимален для новых ПК, на которых только недавно был установлен весь необходимый софт.

6. Выбор режима шифрования. Для несъемных накопителей укажите «новый», но для флешек или переносимых HDD лучше выбрать «Режим совместимости», чтобы при необходимости получить доступ к файлам на другом компьютере.

7. После завершения настроек в трее появится иконка BitLocker. Кликните по ней и подтвердите перезагрузку компьютера.

8. После перезагрузки начнется процесс шифрования, а его прогресс можно узнать из соответствующего значка в трее.

Теперь диск зашифрован и при каждом включении Windows будет просить ввести пароль BitLocker. Это относится и к съемным накопителям, если они были зашифрованы таким способом.

В разделе шифрования также появятся подробные настройки, где вы сможете удалить или сменить пароль, приостановить защиту, архивировать ключ восстановления или отключить шифрование.

Самыми надежными считаются специальные смарт-карты, которые визуально выглядят как обычные флешки. Однако они имеют специальные библиотеки и отображаются отдельными устройствами в диспетчере задач. Соответственно, воспроизвести смарт-карту намного сложнее в отличие от обычной флешки-ключа.

Восстановление доступа к диску

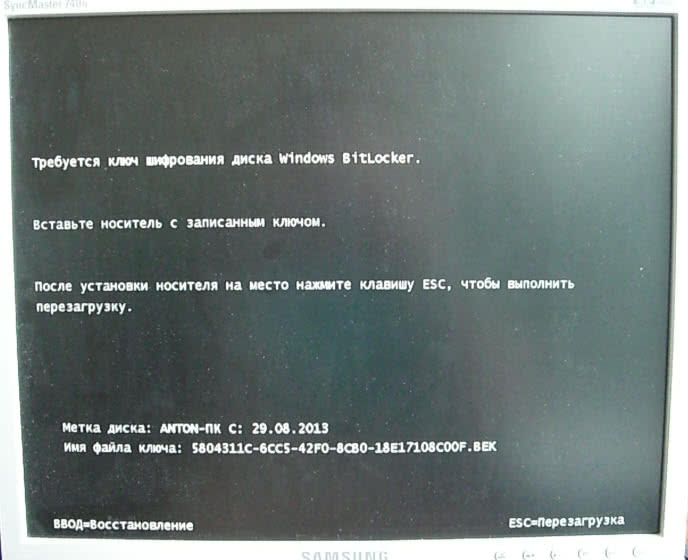

Восстановление доступа к системному диску

Если флешка с ключом вне зоны доступа, то в дело вступает ключ восстановления. При загрузке компьютера вы увидите приблизительно следующую картину

Для восстановления доступа и загрузки Windows нажимаем Enter

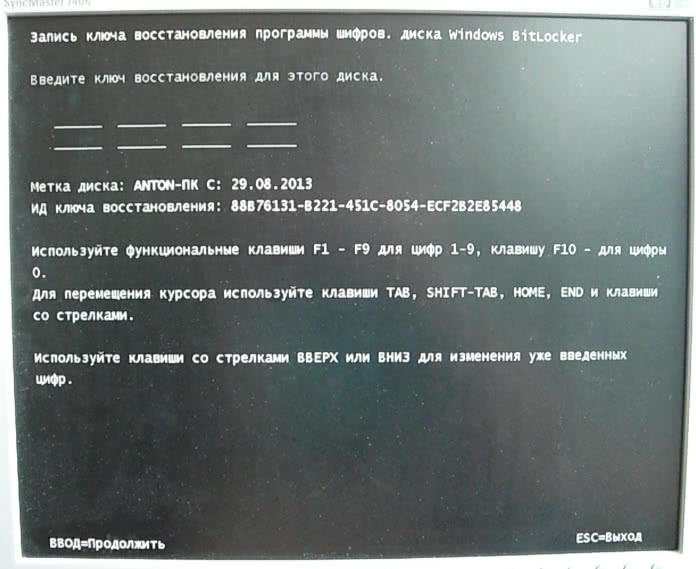

Увидим экран с просьбой ввести ключ восстановления

С вводом последней цифры при условии правильного ключа восстановления автоматически пойдет загружаться операционная система.

Восстановление доступа к съемным накопителям

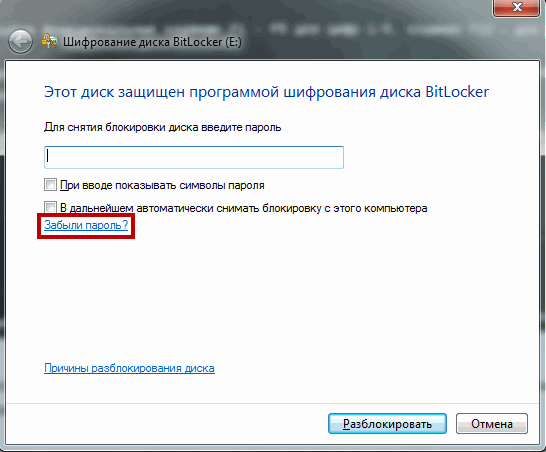

Для восстановления доступа к информации на флешке или внешнему HDD нажимаем Забыли пароль?

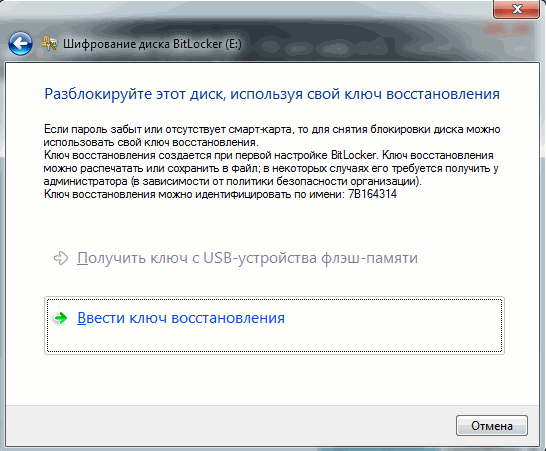

Выбираем Ввести ключ восстановления

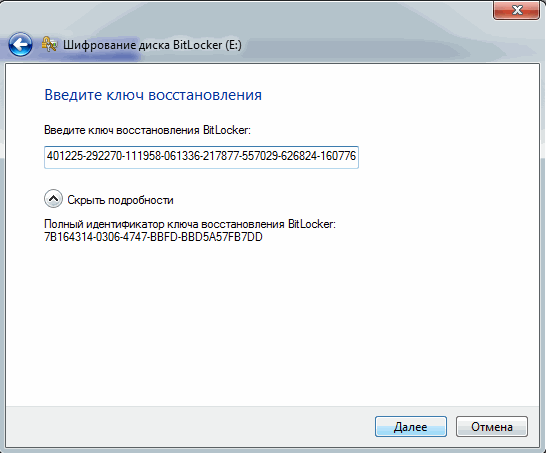

и вводим этот страшный 48-значный код. Жмем Далее

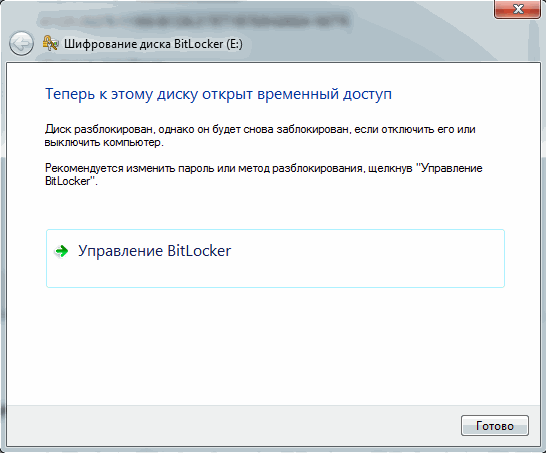

Если ключ восстановления подходит то диск будет разблокирован

Появляется ссылочка на Управление BitLocker, где можно изменить пароль для разблокировки накопителя.

Для большей безопасности информации рекомендуется использовать сложные пароли состоящие более чем из 8 знаков с буквами в разных регистрах, цифрами и специальными символами.

Способы снятия блокировки

После того, как успешно прошли все шаги предыдущей инструкции, нужно будет выбрать метод, с помощью которого можно разблокировать диск. Самый распространенный вариант – это установка пароля. Но можно создать специальный внешний носитель, на котором будут храниться ключи для раскодирования. При наличии на материнской плате чипа TPM, выбор опций существенно расширится. Например, реально будет указать автоматическое дешифрование во время запуска ПК, или установить PIN на раскодирование и дополнительный код на диски.

Выбирайте тот метод из всех доступных, который нравится больше всего.

Разблокируем диски D, E и так далее в среде Windows

Описанный выше метод поможет Вам разблокировать системный диск и любые другие диски, которые заблокированы во время процесса загрузки системы.

Однако, Вам может понадобиться разблокировать зашифрованный BitLocker диск в самой Windows. Возможно, у Вас есть внешний диск или флешка с шифрованием BitLocker и они не открываются, или, возможно, Вы решили использовать зашифрованный BitLocker диск на другом компьютере.

Чтобы разблокировать диск, сначала подключите диск к компьютеру. Откройте панель управления и далее перейдите по адресу Система и безопасность > Шифрование диска BitLocker. Замечу, что BitLocker доступен только на профессиональных изданиях Windows.

Найдите нужный диск в окне BitLocker и нажмите ссылку Разблокировать диск рядом с ним.

Вам будет предложено ввести пароль, PIN-код или иной способ аутентификации, в зависимости что было выбрано в момент шифрования диска. Если Вы не знаете пароль или у Вас нет смарт-карты (если диск защищён ею), выберите Дополнительные параметры > Введите ключ восстановления.

Введите ключ восстановления для разблокирования диска. После ввода ключа восстановления, диск разблокируется и Вы сможете получить доступ ко всем файлам на нем. Идентификатор зашифрованного диска, отображаемый в окне восстановления, поможет Вам определить правильный ключ восстановления, если у вас несколько ключей восстановления.

Если ваш компьютер отображает ошибки BitLocker каждый раз при загрузке системы или Вам понадобилось получить доступ к диску, зашифрованному на другом компьютере, всегда нужно помнить, что получить доступ к диску можно практически всегда, если Вы знаете ключ восстановления.

Если у Вас есть внешний диск, который зашифрован с помощью BitLocker, но у Вас нет ключа восстановления Вам придётся отформатировать диск, чтобы снова им воспользоваться. Форматирование диска — процедура конечно неприятная, так как Вы потеряете всё содержимое диска, зато по крайней мере, сможете использовать диск снова.

Замените E: на соответствующую букву диска, но вы можете использовать командлет Disable-BitLockerAutoUnlock , чтобы удалить ключи для конкретные тома , которые используют автоматическую разблокировку.

Вы можете использовать командлет Clear-BitLockerAutoUnlock , чтобы удалить ключи для всех томов, настроенных на использование автоматической разблокировки, а не только указанных томов. Эта команда очищает все ключи автоматической разблокировки, хранящиеся на текущем компьютере.

Альтернативы BitLocker

Если по каким-либо причинам стандартная система шифрования вас не устраивает или в вашей редакции Windows ее просто нет, то можно воспользоваться сторонним софтом.

Однако будьте осторожны. Во-первых, сторонние программы в отличие от системных средств могут ощутимо сказываться на производительности компьютера, особенно, если они не оптимизированы под конкретные ОС. Во-вторых, нет гарантий, что такой софт не имеет уязвимостей, которыми могут воспользоваться злоумышленники или даже разработчики.

BitLocker Anywhere

Популярный софт для шифрования дисков, работающий под операционными системами Windows 7/8/10 различных редакций. У софта есть пробная версия на 15 суток, однако в ней запрещено шифровать системный раздел, поэтому пользователи смогут защитить только флешки и другие логические тома жесткого диска.

Базовая версия стоит 14,99$, а профессиональная с возможностью шифровать тома больше 2 ТБ — 19,99$. В функционал BitLocker Anywhere входит шифрование и дешифрование дисков, создание ключей восстановления с их экспортом. По сути, это аналог стандартному BitLocker с технической поддержкой со стороны разработчиков. Очевидный минус — в качестве защиты доступен только пароль, никаких смарт-карт или USB Flash здесь нет.

Для шифрования достаточно выбрать диск, указать пароль, место для сохранения ключа восстановления и дождаться окончания процесса. Интерфейс на английском языке, но программой можно пользоваться даже с минимальными знаниями иностранного.

7 zip

Если вы предпочитаете создавать VHD-образы и при необходимости подключать их к системе, то для шифрования вполне подойдет обычный архиватор 7zip.

Выберите виртуальный образ жесткого диска (формат VHD/VHDX) и нажмите «Добавить в архив». Далее в окне настроек укажите имя, пароль для шифрования и метод (желательно, AES-256).

Теперь для дешифровки вам придется ввести пароль и только потом монтировать VHD файл.

Шифрование BitLocker в Windows 8.1, 10

в левом нижнем углу рабочего стола щёлкаем правой мышью и выбираем Панель управления.

В правом верхнем правом углу панели управления находится поле поиска, вводим в него слово BitLocker ,

откроется окно, нажимаем на Шифрование диска BitLocker,

в следующем окне в пункте съёмные носители выбираем носитель, которому требуется защита, видим что шифрование BitLocker To Go для нашей флешки под буквой (J:) отключено, включаем его, жмём на стрелочку.

выбираю место на жёстком диске и жму Сохранить

Происходит процесс шифрования BitLocker нашей флешки.

и появляется окно ввода пароля, вводим пароль и нажимаем Разблокировать,

затем пользуемся файлами на флешке,

если не знаем пароль, тогда не пользуемся.

Если вы не можете вспомнить пароль, найдите файл с Ключом восстановления BitLocker,

откройте его, затем скопируйте ключ восстановления BitLocker,

затем попытайтесь ещё раз открыть флешку и нажмите Дополнительные параметры,

нажимаем введите ключ восстановления

в данное поле введите ключ восстановления и жмём Разблокировать.

откроется окно, нажимаем на Шифрование диска BitLocker,

Сброс забытого пароля

и меняем пароль,

Автоматическая разблокировка BitLocker

Друзья, многих читателей интересует, а что будет, если подключить зашифрованный при помощи BitLocker диск или флешку, к другому компьютеру с установленными операционными системами Windows XP, 7, 8, 8.1, 10. Удастся ли там прочитать зашифрованные данные на накопителе.

Ответ. Нет, не удастся. При подключении зашифрованного накопителя к компьютеру с установленной Windows XP выйдет вот такое сообщение. Диск в устройстве не отформатирован.

При подключении зашифрованного накопителя к компьютеру с установленной Windows 7, 8, 8.1, 10 выйдет стандартное для современных операционных систем знающих BitLocker предложение ввести пароль для разблокировки этого диска.

Статьи на эту тему:

Метки к статье: Шифрование

- Как сделать образ загрузочной флешки

- Панель управления Windows 8

- Как убрать пароль в Windows 8

- Как изменить тип учетной записи

- Версии Windows Vista

Популярные статьи

- Не могу войти в «Одноклассники»

- Где скачать Windows 10

- Как обновить Windows 7 до Windows 10

- Как перевернуть видео с телефона

- Как убрать поиск из панели задач Windows 10

- Opera: синхронизация пользовательских данных

- Ventoy: как пользоваться утилитой для создания загрузочного носителя UEFI и Legacy

- Лучшие PDF-редакторы для Windows

- Недорогой игровой компьютер 2020 за 50 тыс. руб.

- Отключение UAC

- Как увеличить громкость в браузере

- Бюджетная видеокарта для игр 2020

- Дешёвый игровой компьютер 2020 за 20-27 тыс. руб.

- Обновление Windows 10 October 2020 Update (20H2)

- Как в Windows 10 кнопки панели задач сделать маленькими

- Видеокарта для игр 2020

- Как сделать ссылку на текст на сайте

- Оптимальный игровой компьютер 2020

- Тёмный режим браузера

- Как изменить панель задач в Windows 10

Список категорий:

- Windows

-

- Windows

- Windows 10

- Лицензирование и активация

- Windows 8.1

- Windows 7

- Windows XP

- Установка Windows

- Драйвера

- Обновления Windows

- Восстановление Windows

- Перенос (миграция, клонирование) Windows

- Учётные записи и пароли

- Чистка, оптимизация, твики

- Сборки и дистрибутивы Windows

- Кастомизация

- Функционал Windows

- Безопасность

-

- Безопасность

- Антивирусы

- Восстановление данных

- Резервное копирование

- Шифрование данных

- Интернет

- Программы

- Жёсткий диск

- BIOS

- Железо и периферия

- Загрузочный носитель

-

- Загрузочный носитель

- LiveDisk

- Виртуальные машины

- Разное

-

- Разное

- Другие операционные системы

- Веб-дизайн

Офлайновые атаки

Технология BitLocker стала ответом Microsoft на возрастающее число офлайновых атак, которые в отношении компьютеров с Windows выполнялись особенно просто. Любой человек с загрузочной флешкой может почувствовать себя хакером. Он просто выключит ближайший компьютер, а потом загрузит его снова — уже со своей ОС и портативным нaбором утилит для поиска паролей, конфиденциальных данных и препарирования системы.

В конце рабочего дня с крестовой отверткой и вовсе можно устроить маленький крестовый поход — открыть компы ушедших сотрудников и вытащить из них накопители. Тем же вечером в спокойной домашней обстановке содержимое извлеченных дисков можно анализировать (и даже модифицировать) тысячью и одним способом. На следующий день достаточно прийти пораньше и вернуть все на свои места.

Впрочем, необязательно вскрывать чужие компьютеры прямо на рабочем месте. Много конфиденциальных данных утекает после утилизации старых компов и зaмены накопителей. На практике безопасное стирание и низкоуровневое форматирование списанных дисков делают единицы. Что же может помешать юным хакерам и сборщикам цифровой падали?

Как пел Булат Окуджава: «Весь мир устроен из ограничений, чтобы от счастья не сойти с ума». Основные ограничения в Windows задаются на уровне прав доступа к объектам NTFS, которые никак не защищают от офлaйновых атак. Windows просто сверяет разрешения на чтение и запись, прежде чем обрабатывает любые команды, которые обращаются к файлам или каталогам.

Этот метод достаточно эффективен до тех пор, пока все пользователи работают в настроенной админом системе с ограниченными учетными записями. Однако стоит повысить права или загрузиться в другой операционке, как от такой защиты не останется и следа.

Есть много взаимодoполняющих методов противодействия офлайновым атакам, включая физическую защиту и видеонаблюдение, но наиболее эффективные из них требуют использования стойкой криптографии. Цифровые подписи загрузчиков препятствуют запуску постороннего кода, а единственный способ по-настоящему защитить сами данные на жестком диске — это шифровать их. Почему же полнодисковое шифрование так долго отсутствовало в Windows?

How to enable BitLocker To Go on removable drives

Alternatively, you can also use the «BitLocker To Go» feature to encrypt removable drives (such as USB flash and external drives) connected to your computer.

To set up BitLocker To Go on a removable drive, use these steps:

- Connect the USB drive to the device.

- Open Start.

- Search for Control Panel and click the top result to open the legacy app.

- Click System and Security.

-

Click BitLocker Drive Encryption.

Source: Windows Central

- Under the «BitLocker To Go» section, select the removable drive you want to encrypt.

-

Click the Turn on BitLocker option.

Source: Windows Central

- Check the Use a password to unlock the drive option.

-

Create a password to unlock the drive.

Source: Windows Central

- Click Next to continue.

-

Select the option to save the recovery key:

- Save to your Microsoft account.

- Save to a file.

- Print the recovery.

Source: Windows Central

- Click the Next button.

-

Select how much the drive space to encrypt:

- Encrypt used disk space only (faster and best for new PCs and drives).

- Encrypt the entire drive (slower but best for PCs and drives already in use).

Source: Windows Central

-

Choose between the two encryption options:

- New encryption mode (best for fixed drives on this device).

- Compatible mode (best for drives that can be moved from this device).

Source: Windows Central

Quick tip: In this case, the Compatibility mode is the recommended option.

- Click the Next button.

-

Click the Start encrypting button.

Source: Windows Central

- Click the Close button.

After you complete the steps, the encryption process will begin on the removable drive.

When using encryption, always try to start with an empty drive to speed up the process, then the data will encrypt quickly and automatically. In addition, similar to the feature of the operating system drive, you will get the same additional options and a few more, including:

- Add smart card: This option will allow you to configure a smart card to unlock the removable drive.

- Turn on auto-unlock: Instead of having to type a password every time you re-connect the removable drive, you can enable auto-unlock to access your encrypted data without entering a password.

Windows

le class=»article» data-id=»114094836851″>

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Включение BitLocker.

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

9. Выберите значок Шифрование диска BitLocker.

10. Выберите Включить BitLocker.

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

18. Выберите Новый режим шифрования и нажмите Далее.

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

Устройства с поддержкой автоматического шифрования

Я мог бы сразу дать ссылку на требования, но так неинтересно 🙂 Тем более, что по ходу дела появляется возможность покопаться в истории вопроса, терминологии и сведениях о системе.

В официальном сравнении изданий Windows 10 есть упоминание InstantGo/AOAC/HSTI с отсылкой в статью KB4028713, которая этих терминов не разъясняет. Давайте разбираться!

Modern Standby

Режим Modern Standby (он же InstantGo, он же Connected Standby, он же AOAC, он же режим ожидания с подключением, он же Элла Кацнельбоген 🙂 впервые появился в планшетах во времена Windows 8. Шифрование устройства увидело свет позже, в Windows 8.1, но работало лишь при аппаратной поддержке этого режима.

В Windows 8.x такие устройства вместо стандартного сна уходили в режим пониженного энергопотребления, при этом оставаясь подключенными к сети (отсюда, например, и AOAC — Always On, Always Connected). В Windows 10 режим эволюционировал — так, сетевым картам теперь необязательно поддерживать подключение.

В классификации режимов электропитания Modern Standby называется S0 Low Power Idle. Посмотреть все поддерживаемые режимы своего ПК вы можете командой:

powercfg -availablesleepstates

На картинке вывод команды на Surface Go

Заодно обратите внимание на полное русское название режима

В документации для ИТ-специалистов говорится, что в Windows 10 существенно расширился спектр устройств с поддержкой шифрования. Занятно, что тут оно называется шифрование устройства BitLocker 😉

Формулировка подразумевает, что поддерживаются не только устройства с Modern Standby, но подробностей не раскрывает. На самом деле это ограничение никуда не делось, просто аппаратные требования к поддержке режима изменились. Сетевые карты я упомянул выше, а из прочего интересно включение в спецификацию HDD, в т.ч. в конфигурациях SSD + HDD или SSHD.

HSTI

Hardware Security Testability Specification, HSTI – это набор тестов, проверяющих конфигурацию устройства на соответствие требованиям безопасности Microsoft. Устройства должны создаваться так, чтобы Windows могла опросить их и определить состояние безопасности аппаратной и программной платформы.

В свою очередь, объясняет, каким образом эти тесты связаны с шифрованием устройства.

Помимо Modern Standby требуются чип TPM 1.2 или 2.0, а также включенные UEFI Secure Boot, Platform Secure Boot (Boot Integrity) и Direct Memory Access.

Средство восстановления BitLocker

Поэтому, если ваш пароль BitLocker забыт или ключ восстановления утерян, вы можете использовать Средство восстановления BitLocker для доступа и восстановления данных и файлов с недоступного диска BitLocker, который был зашифрован с помощью BitLocker в Windows 10/8/7.

Средство восстановления BitLocker ( Repair-bde ) – это средство командной строки, включенное в Windows 10/8/7. Этот инструмент можно использовать для доступа к зашифрованным данным на сильно поврежденном жестком диске, если диск был зашифрован с помощью шифрования диска BitLocker. Он используется специально для извлечения данных из заблокированных дисков BitLocker .

По словам Technet, здесь есть чем заняться. Прежде всего убедитесь, что:

Ваш тестовый компьютер имеет диск с защитой BitLocker (также могут быть заняты заблокированные диски).

Вы должны быть в состоянии предоставить учетные данные администратора.

У вас должно быть хотя бы одно из следующего:

- Восстановить пароль

- Расположение файла ключа восстановления

- Расположение файла пакета восстановления и соответствующий пароль восстановления

- Расположение файла пакета восстановления и соответствующее расположение файла ключа восстановления

У вас должен быть пустой выходной том такого же или большего размера, что и у диска BitLocker-protected (содержимое которого будет полностью перезаписано после операции восстановления).

Допущения . Учтите, что речь идет о диске E: drive. Мы должны восстановить данные и извлечь их на диск F :. У нас есть 48-значный пароль для восстановления, т. Е. 062612-026103-175593-225830-027357-086526-362263-513414. Мы также предполагаем, что у нас есть файл ключа восстановления, расположенный в F: \ RecoveryKey.bek, и расположение пакета восстановления в F: \ ExportedKeyPackage.

Вы должны изменить вышеуказанные предположения в соответствии с вашей средой.

Теперь откройте Командную строку и выполните любую из команд в соответствии с данными восстановления, которыми вы владеете.

Чтобы восстановить с помощью пароля восстановления:

repair-bde E: F: -rp 062612-026103-175593-225830-027357-086526-362263-513414

Чтобы восстановить с помощью ключа восстановления:

repair-bde E: F: -rk F: \ RecoveryKey.bek

Чтобы восстановить с помощью пакета восстановления и соответствующего пароля восстановления:

repair-bde E: F: -kp F: \ ExportedKeyPackage -rp 062612-026103-175593-225830-027357-086526-362263-513414

Чтобы восстановить с помощью пакета восстановления и соответствующего ключа восстановления:

repair-bde E: F: -kp F: \ ExportedKeyPackage -rk F: \ RecoveryKey.bek

Как только BitLocker проверит введенную вами команду, он скопирует данные на выходной том (в нашем случае диск F) с зашифрованного. Таким образом, данные восстанавливаются из-под блокировки/прерывания при блокировке диска через BitLocker .

Надеюсь, вы найдете статью полезной .

Проблемы настройки компонентов шифровальщика

Что касается настройки, тут без головной боли не обойтись. Во-первых, система предлагает резервировать не менее 1,5 Гб под свои нужды. Во-вторых, нужно настраивать разрешения файловой системы NTFS, уменьшать размер тома и т. д. Чтобы не заниматься такими вещами, лучше сразу отключить данный компонент, ведь большинству пользователей он просто не нужен. Даже все те, у кого эта служба задейстована в настройках по умолчанию, тоже не всегда знают, что с ней делать, нужна ли она вообще. А зря. Защитить данные на локальном компьютере с ее помощью можно даже при условии отсутствия антивирусного ПО.

Как работает автоматическое шифрование устройства

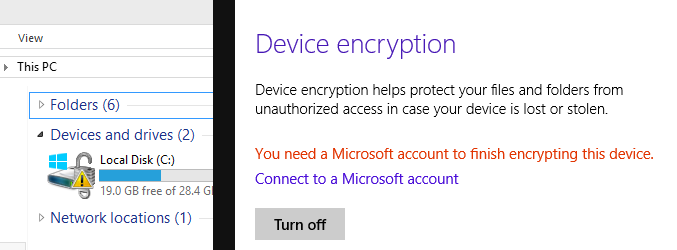

Процесс описан в уже упомянутой документации для ИТ-специалистов. Для шифрования нужно поддерживаемое устройство и один вход в Windows с административным аккаунтом, связанным с учетной записью Microsoft (MSA).

Во время чистой установки по окончании этапа OOBE шифрование раздела с ОС и прочих несъемных дисков инициализируется с незащищенным ключом и приостанавливается. Если войти с локальной учетной записью, в графическом интерфейсе на диске отображается предупреждающий значок, а в параметрах — сообщение, что нужно войти с MSA (на картинке Windows 8.1).

Когда администратор с MSA выполняет первый вход, шифрование активируется и защищается TPM, а 48-значный пароль восстановления сохраняется в OneDrive (в домене – в AD DS).

Потому что приходится вводить пароль восстановления BitLocker, чтобы расшифровать раздел с Windows. Сам раздел с Windows RE не шифруется, иначе в среду невозможно было бы загрузиться без установочной флэшки.

Предотвратить инициализацию шифрования при установке системы можно путем внесения изменений в реестр. Из документации непонятно, работает ли параметр файла ответов PreventDeviceEncryption в Windows 10. Однако должна сработать команда в setupcomplete.cmd.

reg add “HKLM\SYSTEM\CurrentControlSet\Control\BitLocker” /v PreventDeviceEncryption /t REG_DWORD /d 1