Переход на защищенные технологии идентификации

Содержание:

- Связь между идентификацией, аутентификацией и авторизацией

- Идентификация, аутентификация и авторизация: серьезные определения

- Методы аутентификации

- Что такое Аутентификация

- Аутентификация по многоразовым паролям

- Примеры второго фактора

- Взаимосвязь идентификации, аутентификации и авторизации

- Статьи

- Переход на защищенные технологии идентификации

- Смарт-карты.

- Процесс аутентификации/авторизации

- Что такое аутентификация?

- Аутентификация

- Как можно подтвердить свою личность?

- Защиты

- Безопасность панели админа

- Определение

- Выводы

- Заключение

Связь между идентификацией, аутентификацией и авторизацией

«. скованные одной цепью связанные одной целью. »

Все три выше перечисленных процесса взаимодействуют между собой и не существуют друг без друга. В первую формируется идентификатор, затем происходит подтверждения подлинности и соответствия, а в последствие — Вы пользуетесь всеми возможностями и преимуществами системы, в рамках своих полномочий.

В Интернете на каком-либо сайте это будет выглядеть подобным образом:

- идентификация — проходите регистрацию;

- аутентификация — используете логин и пароль;

- авторизация — пользуетесь предоставленными ресурсами и возможностями.

К слову говоря, Вы сразу же перейти к практике — зарегистрироваться здесь на сайте, затем войти с помощью логина и пароля и воспользоваться возможностями, которые имеют только пользователи, например, написать комментарий.

Идентификация, аутентификация и авторизация: серьезные определения

Итак, что же значат термины «идентификация», «аутентификация» и «авторизация» — и чем соответствующие процессы отличаются друг от друга? Для начала проконсультируемся с «Википедией»:

- Идентификация — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно определяющий этого субъекта в информационной системе.

- Аутентификация — процедура проверки подлинности, например проверка подлинности пользователя путем сравнения введенного им пароля с паролем, сохраненным в базе данных.

- Авторизация — предоставление определенному лицу или группе лиц прав на выполнение определенных действий.

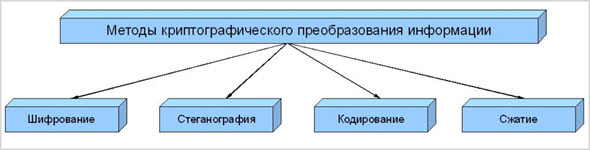

Методы аутентификации

Приведенный выше пример объясняет разницу между идентификацией и аутентификацией на основе самой широко распространённой сферы применения данного типа устройств – физического контроля и управления доступом. В то же время необходимо указать и на другие методы аутентификации, которые можно условно разделить на 3 основные группы:

Методы, основанные на использовании субъектом ИС секретного идентификатора – пароля

Наиболее распространенные и простые методы аутентификации. Механизм реализации: при вводе субъектом своего пароля (секретного идентификатора) подсистема аутентификации сравнивает его с данными, хранящимися в базе эталонных данных в зашифрованном виде. В случае совпадения паролей подсистема аутентификации разрешает доступ к ресурсам ИС.

Методы, основанные на использовании уникального предмета: электронной карточки и др.

Чаще всего встречаются в комбинированном виде: для получения доступа субъекту ИС требуется персональный идентификатор в виде карты, а также дополнительного секретного идентификатора – персонального пароля.

Что такое Аутентификация

Аутентификация представляет собой процедуру подтверждения подлинности.

Проверка осуществляется с помощью электронной подписи либо другого электронного ключа, может быть использован пароль и иные способы.

- Пароль – это введенное при регистрации слово, выданный графический ключ либо PIN-код.

- Механизм – в качестве такого устройства может быть использована карточка либо USB-ключ.

- Биометрика – это сетчатка глаза, отпечаток пальца, голос либо фото.

Данное понятие, чаще всего, применяется к любым информационным носителям. Процедура может быть взаимной и односторонней, наиболее популярным является криптографический метод проверки.

Одним из самых актуальных и востребованных способов проверки подлинности для входа в любую компьютерную систему является ввод пары логина и пароля, которые сохраняются в базе данных при регистрации или создании документа (страницы, аккаунта, кабинета).

Аутентификация состоит из следующих операций:

Если вы впервые входите на сайт и не знаете, что делать то следующий список поможет вам разобраться.

- Пользователем вводится логин и пароль.

- Веденная информация сравнивается с информацией в базе данных: при правильном вводе, пользователь попадает в нужный ему раздел (кабинет, страницу).

Пароль проходит проверку:

В некоторых случаях вводимый вами пароль закрыт звездочками (или точками), будьте внимательны при вводе данных.

- С применение шифров SSL или TLS.

- В открытом виде.

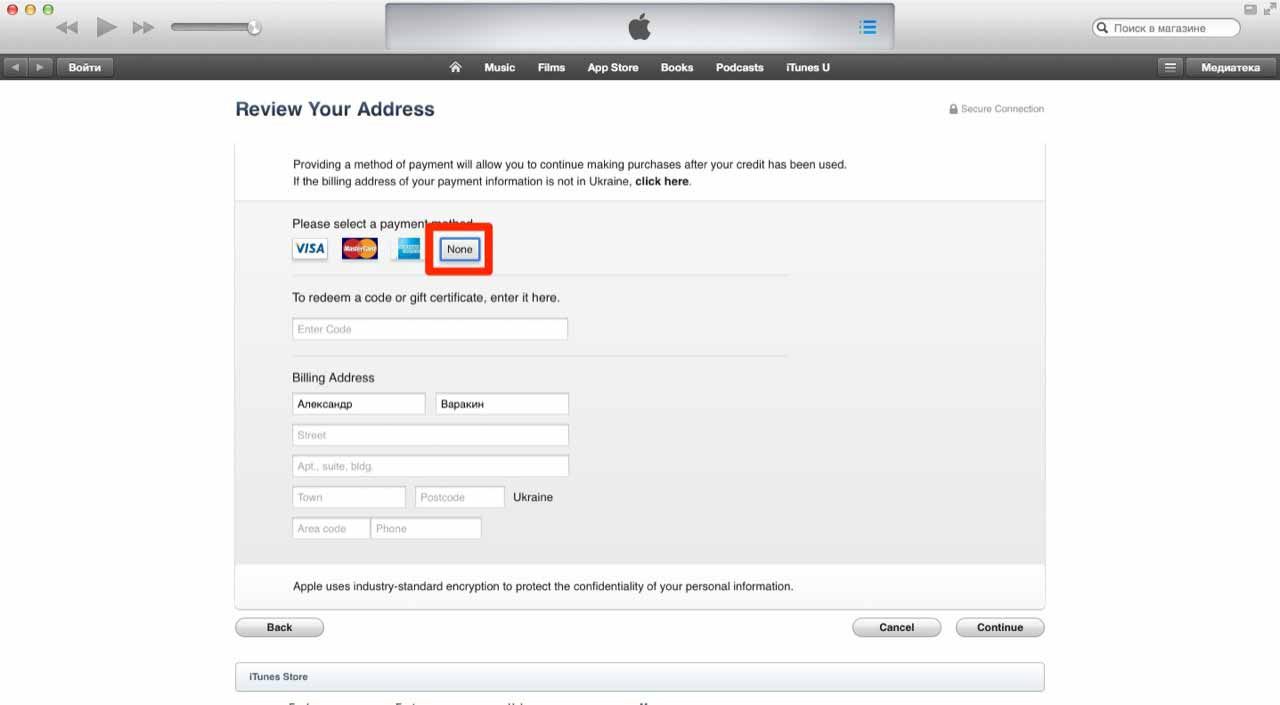

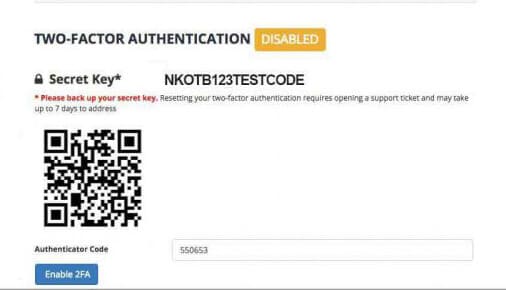

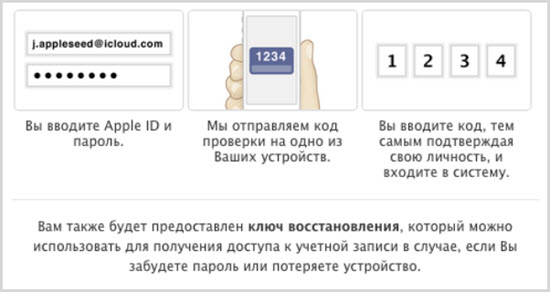

Двухфакторная Аутентификация 2FA

Двухфакторная аутентификация является одним из вариантов идентификации пользователя.

Используется в различных сервисах, чаще всего, это интернет-ресурсы, связанные с важной информацией либо с приложениями (сайтами), где можно проводить денежные операции

Двухфакторная Аутентификация подразумевает высший уровень защиты и состоит из таких этапов:

- Ввод логина и пароля.

- Ввод одноразового кода, который приходит на личный телефон пользователя и на указанную им электронную почту.

- В некоторых случаях может понадобиться специальный USB-ключ либо биометрические данные.

На первый взгляд, кажется, что Двухфакторная Аутентификация будет лишней, ведь уже и так создан индивидуальный логин и никому не известный пароль.

Однако стоит отметить, что на сегодня придумано огромное количество различных программ, подбирающих пароли, чем очень часто и пользуются злоумышленники, чтобы добраться к чужим данным.

А имея двойную защиту, никто не сможет получить доступ к вашей странице (аккаунту, кабинету) потому, как дополнительно необходимо иметь доступ к вашему телефону и электронной почте.

Огромным преимуществом является то, что о любых попытках взлома вы будете уведомлены сразу же, ведь если кто-то и сможет угадать ваш пароль, то вам придет подтверждающее СМС, и вы сразу сможете сменить его. На сегодня такой вид аутентификации является самым популярным и безопасным.

https://youtube.com/watch?v=44TCi7O_oPk

Разобрав все системы безопасности, становится ясно, что одной из самых надежных и удобных является двухфакторная аутентификация.

Ведь использовать систему, где необходимы биометрические данные человека не всегда удобно, по той причине, что человек может порезать палец, с которого уже невозможно будет снять отпечаток либо может опухнуть глаз и распознавание сетчатки не произойдет, голос может охрипнуть и многое другое.

Но если уж с вами и случилось что-то подобное не стоит отчаиваться, ведь для этого придуман доступ к системе с помощью резервных кодов – это пароль, который может быть использован один раз в экстренном случае.

Хранить его следует очень хорошо, чтобы никто посторонний не имел к нему выхода, ведь вы должны понимать, что если кто-то найдет его, то он автоматически будет иметь доступ к системе. Помимо этого при входе в программу с помощью резервных паролей, имеющийся пароль должен быть изменен и возможно вы навсегда потеряете доступ к системе.

Аутентификация по многоразовым паролям

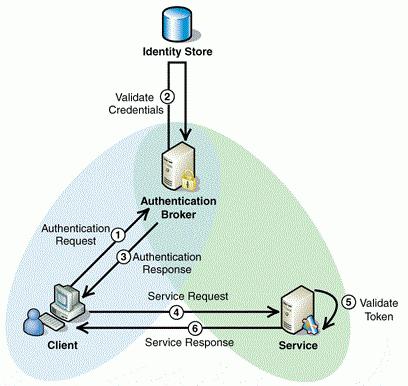

Учетные записи пользователей современных операционных систем включают в себя службу аутентификации, которая может хранить простейший идентификатор (login) и пароль (password) пользователя в своей базе данных. При попытке логического входа в сеть пользователь набирает свой пароль, который поступает в службу аутентификации. По итогам сравнения пары login/password с эталонным значением из базы данных учетных записей пользователей пользователь может успешно пройти процедуру простейшей аутентификации и авторизоваться в информационной системе. В зависимости от степени защищенности в рамках эволюционного развития операционных систем Windows компанией Microsoft использовались протоколы LAN Manager (LM), NT LAN Manager (NTLM), NT LAN Manager версии 2 (NTLM v2) и Kerberos. В качестве примера кратко рассмотрим Kerberos, как наиболее распространенный и защищенный на сегодняшний день протокол аутентификации в локальных сетях.

Протокол аутентификации Kerberos

Протокол Kerberos’ был разработан специально для того, чтобы обеспечить надежную аутентификацию пользователей. Данный протокол использует централизованное хранение аутентификационных данных и является основой для построения механизмов Single Sign-On (возможность одноразовой аутентификации в нескольких приложениях). Протокол Kerberos предлагает механизм взаимной аутентификации клиента и сервера перед установлением связи между ними с учетом того, что начальный обмен информацией между клиентом и сервером может происходить в незащищённой среде, а передаваемые пакеты — перехвачены и модифицированы. Протокол использует понятие Ticket (билет, удостоверение). Ticket является зашифрованным пакетом данных, выданным выделенным доверенным центром аутентификации, в терминах протокола Kerberos -KDC (Key Distribution Center, центр распределения ключей). Когда пользователь выполняет первичную аутентификацию, после успешного подтверждения его подлинности KDC выдаёт первичное удостоверение пользователя для доступа к сетевым ресурсам — TGT (Ticket Granting Ticket). В дальнейшем при обращении к отдельным сетевым ресурсам пользователь, предъявляя TGT, получает от KDC удостоверение для доступа к конкретному сетевому ресурсу — Service Ticket.

Одним из преимуществ протокола Kerberos, обеспечивающих очень высокий уровень сетевой безопасности, является то, что во всех сетевых взаимодействиях в открытом виде не передаются ни пароли, ни хэши паролей. Все удостоверения являются зашифрованными пакетами данных. В качестве примера реализации протокола Kerberos следует отметить доменную аутентификацию пользователей в операционных системах компании Microsoft, начиная с Windows 2000.

Примеры второго фактора

СМС-код с подтверждением. Предполагается, что человек не передаёт свой телефон другим людям, поэтому если отправить ему СМС, то прочитает его именно он. Так работают почти все интернет-банки.

Также код могут отправить на почту или в приложение. Смысл тот же.

Ссылка на электронную почту. После логина и пароля система отправляет специальную одноразовую ссылку, после клика на которую система убеждается, что вы — это вы. Не слишком безопасно, потому что почту несложно взломать.

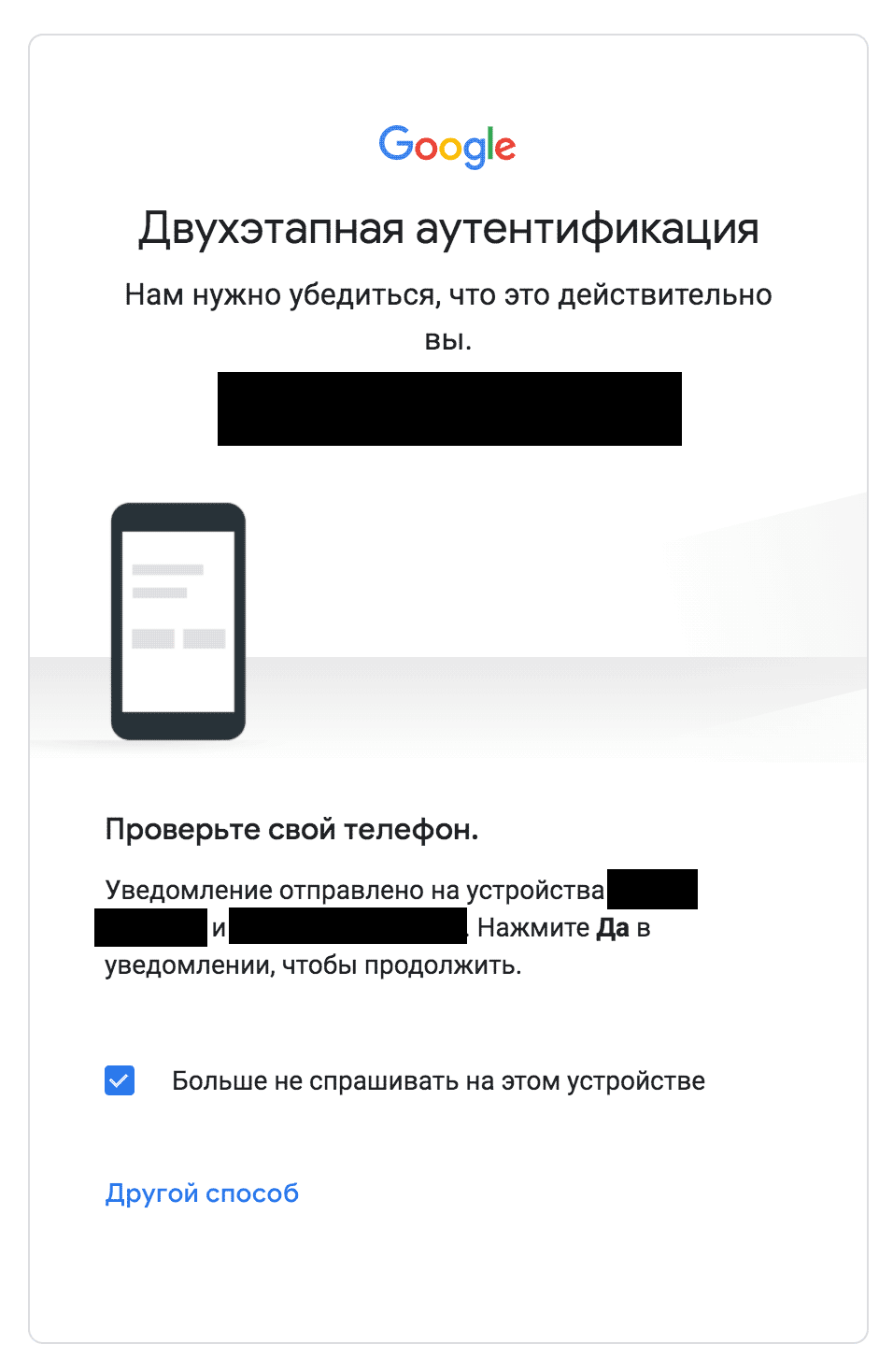

Подтверждение в приложении. Если у сервиса есть приложение и вы его установили, сервис может связаться с приложением на вашем телефоне и задать вам там вопрос: «Это вы входите?». Вход в аккаунт Гугла, например, работает именно так.

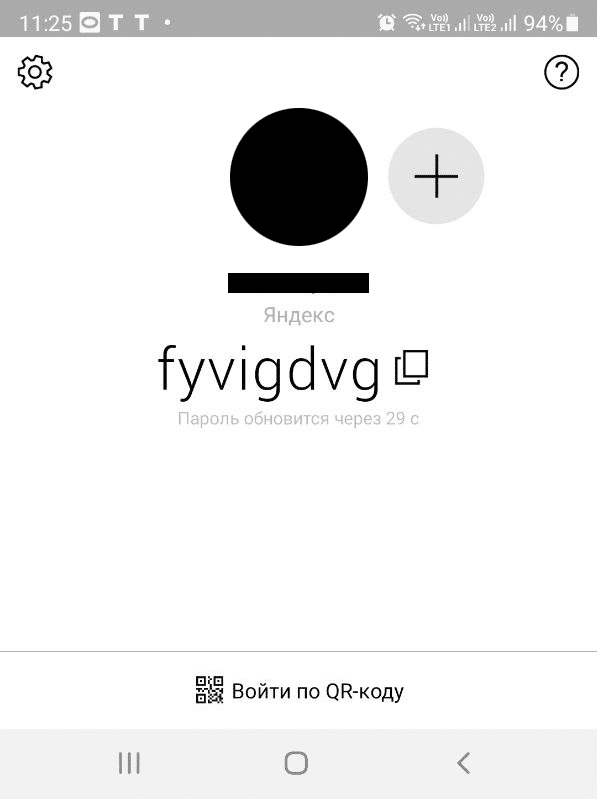

Приложение-аутентификатор с кодом. Для более злых сценариев есть специальные приложения — например, «Ключ» у Яндекса. Сервер и ваше приложение договариваются о каком-то принципе криптографии. Когда нужно ввести второй код, вы смотрите его не в смс, а в приложении.

Таким методом пользуются для входа в некоторые почтовые сервисы или в защищённые контуры корпоративных сетей. Например, если у вас почта Яндекса, можно настроить вход через «Яндекс-ключ».

Аутентификация по QR-коду. В приложении может быть функция «Считать QR-код»: подносите камеру к компьютеру, и система убеждается, что перед экраном сидите именно вы.

Так работает аутентификация в веб-версию WhatsApp или в почту Яндекса через приложение «Ключ».

Устройство-аутентификатор. Обычно их делают в виде флешки с кнопкой и экранчиком. Нажимаете на кнопку — высвечивается код. Потеряется флешка — нужно будет идти к тому, кто её выдавал, без этого система никуда просто по логину и паролю не пустит.

USB-токен. Тоже выглядит как флешка, но внутри стоит специальная микросхема и криптософт. Этот софт безопасно соединяется с системой и сам вводит нужный код доступа, который ему генерирует микросхема. Если потерять, то доступ тоже будет утерян.

Пример токена, который продаётся на сайте secure-market.ru. Сам по себе он бесполезен — его нужно привязывать к системе аутентификации вашего софта, чтобы они знали друг о друге. Если просто купить этот токен, его коды ничего вам не откроют

Пример токена, который продаётся на сайте secure-market.ru. Сам по себе он бесполезен — его нужно привязывать к системе аутентификации вашего софта, чтобы они знали друг о друге. Если просто купить этот токен, его коды ничего вам не откроют

NFC-карта или карта с магнитной лентой. Иногда у сотрудников банков к компьютеру подключён специальный ридер для карт. Чтобы совершить важную операцию, сотрудник должен подтвердить её своей картой: мол, это точно я.

Биометрия. Биометрия — это всё, что касается вашего тела: распознавание отпечатков, лица, голоса, биоритмов, ауры и что там ещё придумают. Как правило, применяется на крупных и важных объектах с повышенными требованиями к безопасности.

Взаимосвязь идентификации, аутентификации и авторизации

Наверное, вы уже догадались, что все три процедуры взаимосвязаны:

- Сначала определяют имя (логин или номер) – идентификация

- Затем проверяют пароль (ключ или отпечаток пальца) – аутентификация

- И в конце предоставляют доступ – авторизация

Инфографика: 1 — Идентификация; 2 — Аутентификация; 3 — Авторизация

Проблемы безопасности при авторизации

Помните, как в сказке «Красная Шапочка» бабушка разрешает внучке войти в дом? Сначала бабушка спрашивает, кто за дверью, затем говорит Красной Шапочке, как открыть дверь. Волку же оказалось достаточным узнать имя внучки и расположение дома, чтобы пробраться в дом.

Какой вывод можно сделать из этой истории?

Каждый этап авторизации должен быть тщательно продуман, а идентификатор, пароль и сам принцип авторизации нужно держать в секрете.

Статьи

Выберите год:

Выберите месяц:

01

05

01

-

09

-

Эффективное применения турникетов в офисных зданиях

25.01.2016

Еще несколько лет назад на российском рынке турникетов выбор турникета для офисного здания сводился к решению вопроса надежности. Хочешь получше и покрасивее – выбираешь турникет зарубежного производства, хочешь попроще и более экономичный – российского. Сейчас ситуация кардинально изменилась и продолжает меняться с каждым годом. Качество турникетов российского производства резко выросло. Усложнилось их техническое оснащение, увеличилось разнообразие моделей, конструктивных и дизайнерских решений, улучшились потребительские свойства, и всё это сделало проблему выбора необходимой модели достаточно сложной.

-

Выход в голубой океан, или Знакомство с биометрическими картами

20.01.2016

Понятие идентификации, то есть процедуры установления тождества личности с заранее предустановленным шаблоном по совокупности общих и частных признаков, – одно из ключевых для систем контроля и управления доступом (СКУД).

-

Безопасность СКУД: технологии идентификации и форматы карт

25.12.2014

Одним из ключевых критериев оценки СКУД является безопасность на всех уровнях цепочки идентификатор – считыватель – контроллер – сервер – удаленное рабочее место. В данной статье мы рассмотрим наиболее актуальный вопрос — безопасность передачи данных от идентификатора к считывателю.

-

Мультитехнологичные считыватели и идентификаторы

04.12.2014

Эти относительно недавно появившиеся на российском рынке устройства называют по-разному, поэтому давайте, дорогие читатели, сразу договоримся о терминологии. Приходилось слышать разные определения считывателей и идентификаторов, о которых пойдет речь, какого-то устоявшегося термина сегодня нет: мультисистемные, мультиформатные, мультитехнологичные, поддерживающие несколько технологий.

Переход на защищенные технологии идентификации

Чем заменить устаревшие Proximity карты в действующей системе СКУД

Актуальность

Количество объектов, на которых функционируют системы контроля доступа с незащищенной технологией идентификации исчисляется десятком тысяч. Несмотря на поступательное развитие технологий в современных системах контроля доступа в качестве идентификатора используются карты, работающие по открытому протоколу передачи данных на частоте 125 кГц, выпускаемые под марками EM Marin (EM4100, EM4102, TK4100), HID Prox и Indala.

О нецелесообразности использования proximity карт для организации СКУД в материалах уязвимость технологий считывания и повторное воспроизведение карт доступа.

Миграция с технологии Proximity на защищенные технологии

Лидеры средств идентификации предлагают различные способы апгрейда систем. Самые распространенные из них:

Использование мультитехнологичных карт, которые поддерживают различные технологии идентификации.

Предложенный вариант модернизации системы обеспечивает постепенный переход с устаревших технологий без снижения текущего уровня безопасности и дискомфорта пользователей. Пользователям системы выдаются мультитехнологичные карты, которые работают с действующими на объекте считывателями. Переход на защищенные технологии осуществляется только после замены устаревших считывателей на мультитехнологичные.

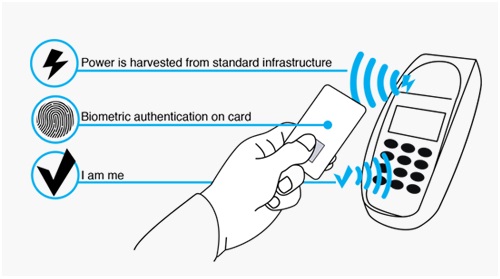

Переход с карты на смарт-карту или с карты на биометрическую карту?

На выставке ISC West, которая прошла с 15 по 17 апреля в Лас-Вегасе, разработчик и производитель средств аутентификации по отпечаткам пальцев, компания Zwipe продемонстрировала биометрические решения, в которых используется биометрическая карта. Достоинством решения является возможность усиления уровня защищенности системы без установки биометрических считывателей, используя установленные на объекте считыватели смарт-карт.

Как это работает? На биометрической карте установлен сканер отпечатков пальцев с 3D-технологией, а также RFID-чип, который обеспечивает поддержку популярных технологий согласно стандарту ISO 14443, включая бесконтактные карты DESFire EV1 и MIFARE Classic. Таким образом, Zwipe предлагает экономный способ обновления действующих систем контроля доступа и перехода с устаревших проксимити карт на биометрию.

ISO 14443

Стандарт регламентирует работу бесконтактных смарт-карт, описывает частотный диапазон, метод модуляции и протокол обмена бесконтактных пассивных карт (RFID) ближнего радиуса действия (до 10 см) на магнитосвязанных индуктивностях. Существует аутентичный перевод стандарта на русский язык (ГОСТ Р ИСО/МЭК 14443).

Материал из Википедии — свободной энциклопедии

Предложенное решение позволяет использовать в одной системе как действующие проксимити карты, так и биометрические карты с возможностью организации двухфакторной аутентификации (биометрия и карта), усиливая безопасность системы в целом.

Материал спецпроекта «Без ключа»

Спецпроект «Без ключа» представляет собой аккумулятор информации о СКУД, конвергентном доступе и персонализации карт

Смарт-карты.

Использование смарт-карт самый распространенный метод аутентификации. Для поощрения применения организациями и пользователями смарт-карт, Windows 7 предлагает новые возможности, облегчающие их использование и развертывание. Эти новые возможности позволяют использовать смарт-карты для выполнения разнообразных задач, включая:

- Смарт-карты Plug and Play

- Личные удостоверения проверки (PIV), стандарт национального института стандартов и технологий США (NIST)

- Поддержка для входа смарт-карты Kerberos.

- Шифрование дисков BitLocker

- Документы и электронная почта

- Использование с бизнес-приложениями.

Процесс аутентификации/авторизации

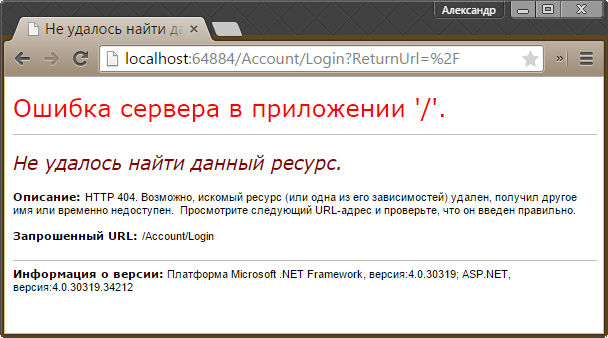

Платформа ASP.NET Identity полностью интегрирована в ASP.NET. Это означает, что вы можете использовать стандартные средства аутентификации/авторизации MVC вместе с Identity, такие как атрибут Authorize. В этой статье мы ограничим доступ к методу действия Index контроллера Home и реализуем функции, которые позволят идентифицировать пользователей, чтобы они могли получить к нему доступ. В примере ниже я применил атрибут Authorize:

Атрибут Authorize по умолчанию ограничивает доступ к методам действий для пользователей, не прошедших аутентификацию. Если вы запустите приложение и запросите представление Index контроллера Home (по любому из адресов /Home/Index, /Home или просто /), вы увидите сообщение об ошибке, показанное на рисунке ниже:

Платформа ASP.NET предоставляет полезную информацию о пользователе в объекте HttpContext, которую использует атрибут Authorize, чтобы проверить состояние текущего запроса и посмотреть, является ли пользователь аутентифицированным. Свойство HttpContext.User возвращает реализацию интерфейса IPrincipal, который определен в пространстве имен System.Security.Principal. Интерфейс IPrincipal определяет свойства и методы, перечисленные в таблице ниже:

| Название | Описание |

|---|---|

| Identity |

Возвращает реализацию интерфейса IIdentity, описывающую пользователя, связанного с запросом. |

| IsInRole(role) |

Возвращает true, если пользователь является членом указанной роли. |

Интерфейс IIdentity, реализация которого возвращается свойством Iprincipal.Identity, также содержит несколько полезных свойств:

| Название | Описание |

|---|---|

| AuthenticationType |

Возвращает строку, описывающую механизм, который используется для аутентификации пользователей. |

| IsAuthenticated |

Возвращает true, если пользователь аутентифицирован. |

| Name |

Возвращает имя текущего пользователя. |

ASP.NET Identity содержит модуль, который обрабатывает глобальное событие AuthenticateRequest жизненного цикла приложения в котором проверяет cookie в браузере пользователя, для определения того, является ли он аутентифицированным. Позже я покажу как используются эти cookie-файлы. Если пользователь аутентифицирован, ASP.NET задает свойству IIdentity.IsAuthenticated значение true. (В нашем приложении мы еще не реализовали функцию аутентификации, поэтому свойство IsAuthenticated будет всегда возвращать false.)

Модуль авторизации проверяет свойство IsAuthenticated и, если пользователь не прошел проверку, возвращает HTTP-статус 401 и завершает запрос. В этот момент модуль ASP.NET Identity перехватывает запрос и перенаправляет пользователя на страницу входа /Account/Login. Это URL-адрес, который я определил в классе IdentityConfig ранее:

Браузер перенаправит вас по адресу /Account/Login, но т. к. мы еще не добавили контроллер для этого запроса, появится ошибка 404.

Что такое аутентификация?

Для того чтобы предотвратить несанкционированный доступ к системе и данным, одной лишь идентификации недостаточно, поэтому применяют аутентификацию, а в последнее время, все более актуальным становится вопрос — двухфакторной аутентификации. Использование той или иной характеристики в системе зависит от требуемой надёжности, защищённости и стоимости внедрения.

Понятие аутентификации подразумевает проверку подлинности идентификатора или человека (объекта или субъекта). Для этого выделяют три основных фактора аутентификации:

- знания (то, что известно только нам) – пароль, ПИН-код, графический ключ и т. д.;

- владения (то, что имеем только мы) — мобильное устройство, смарт-карта, ключ и т. п.;

- свойства (то, что является нашей неотъемлемой частью) — биометрические параметры (отпечатки пальцев и ладони, голос, сетчатка глаза и т. д.).

Для общего понимания, рассмотрим на предыдущих примерах. В первом случае, когда к Вам приходят незваные гости и на вопрос «Кто там?» в ответ слышите только имя — это будет идентификация. Порой ее недостаточно, поэтому если спросить какую-либо информацию (фактор аутентификации), которую знает только данный человек, например: «Какое у Вас имя? Сколько лет? На какой ягодице у Вас родинка? и т.д.», то ответ данного человека — аутентификация.

Во случае общения с сотрудником в банке, если информация или требуемые действия будут выходить за рамки идентификации, то сотрудник, для подтверждения подлинности, попросит уточнить фактор аутентификации, например, кодовое слово или последние 3 операции по карте (с точным перечислением содержимого и стоимости). Ваш ответ на его запрос — процесс аутентификации.

Аутентификация

Данное понятие предусматривает два вида: одностороннюю, когда клиент предварительно должен доказать серверу свою подлинность, и двустороннюю, то есть когда ведется взаимное подтверждение. Стандартный пример того, как проводится стандартная идентификация и аутентификация пользователей, – это процедура входа в определенную систему. Таким образом, разные типы могут использоваться в различных объектах.

В сетевой среде, когда идентификация и аутентификация пользователей осуществляются на территориально разнесенных сторонах, рассматриваемый сервис отличается двумя основными аспектами:

- что выступает в качестве аутентификатора;

- как именно был организован обмен данными аутентификации и идентификации и как обеспечивается его защита.

Чтобы подтвердить свою подлинность, субъектом должна быть предъявлена одна из следующих сущностей:

- определенная информация, которая ему известна (личный номер, пароль, специальный криптографический ключ и т. д.);

- определенная вещь, которой он владеет (личная карточка или какое-то другое устройство, имеющее аналогичное назначение);

- определенная вещь, являющаяся элементом его самого (отпечатки пальцев, голос и прочие биометрические средства идентификации и аутентификации пользователей).

Как можно подтвердить свою личность?

Большинство приложений и сервисов предлагают пользователю на выбор такие варианты двойной аутентификации:

- Ввести код, который пользователь получает в SMS или email, после того, как он ввел логин и пароль. Это самый распространенный и простой способ, но у него есть свои недостатки: например, SMS с паролем могут перехватить через уязвимость в протоколе , через который они передаются.

- Ввести код, который генерируется в отдельном приложении-аутентификаторе. Специалисты называют этот способ более надежным , к тому же он остается доступен пользователю, даже если у него нет мобильной связи. Чтобы им воспользоваться, нужно сначала установить одно из таких приложений (например, Google Authenticator, Twilio Authy, Duo Mobile, «Яндекс.Ключ»), а потом выбрать в меню нужного сервиса (например, Facebook) вариант двойной аутентификации через приложение. На экране появится QR-код, который нужно будет отсканировать через это приложение — и им сразу можно пользоваться.

- Многие сервисы (например, Facebook и «ВКонтакте») также генерируют для пользователя некоторое количество резервных кодов, которые он может использовать в случае, если у него не будет мобильной связи или он потеряет телефон. Для этого нужно заранее распечатать или сохранить эти коды в надежном месте.

Кроме того, есть еще несколько видов подтверждения входа, которые используют реже:

- Физический ключ безопасности: это устройство в виде USB-флэшки (для использования со смартфоном ее иногда оборудуют NFC и Bluetooth-интерфейсами) . Такой ключ можно использовать для входа в те же соцсети, но столь серьезный подход, скорее, имеет смысл для хранения очень важных данных.

- Подтверждение личности с помощью биометрии. Этот способ пока не используется в широко распространенных сервисах типа соцсетей.

Гарантирует ли двухфакторная аутентификация абсолютную безопасность?

«В идеале второй фактор для входа должен приходить пользователю на другое устройство, не на то, с которого осуществляется вход в учетную запись, — говорит старший эксперт по кибербезопасности «Лаборатории Касперского» Денис Легезо. — Риск появляется при использовании одного и того же устройства и для входа в учетную запись, и для получения одноразового пароля. Если атакующие смогли заразить это устройство определенными видами троянцев, то считать одноразовый пароль защищенным больше не получится. Но по сравнению со сценарием, когда пользователь вовсе не включает двухфакторную аутентификацию, даже вариант с одним устройством выглядит несравненно лучше».

Что, если второе устройство потеряли?

Обычно сервисы всегда предусматривают некий альтернативный способ аутентификации. Но иногда пользователю в таких случаях приходится обратиться в службу поддержки.

Защиты

Взаимная проверка подлинности поддерживает сети с нулевым доверием, поскольку она может защитить коммуникации от враждебных атак, в частности:

- Атака « человек посередине»: атаки « человек посередине» (MITM) — это когда третья сторона желает подслушать или перехватить сообщение, а иногда и изменить предназначенное для получателя сообщение. Обе стороны открыто получают сообщения, не проверяя отправителя, поэтому они не понимают, что злоумышленник вставил себя в линию связи. Взаимная проверка подлинности может предотвратить атаки MITM, потому что и отправитель, и получатель проверяют друг друга перед отправкой им своих ключей сообщений, поэтому, если одна из сторон не проверена на предмет того, кем они являются, сеанс завершится.

- Атаки с воспроизведением: атака с воспроизведением похожа на атаку MITM, при которой более старые сообщения воспроизводятся вне контекста, чтобы обмануть сервер. Однако это не работает против схем, использующих взаимную аутентификацию, поскольку временные метки являются фактором проверки, который используется в протоколах. Если изменение времени превышает максимально допустимую временную задержку, сеанс будет прерван. Точно так же сообщения могут включать в себя случайно сгенерированный номер, чтобы отслеживать, когда сообщение было отправлено.

- Атаки с использованием спуфинга: атаки с использованием спуфинга основаны на использовании ложных данных, чтобы выдать себя за другого пользователя, чтобы получить доступ к серверу или быть идентифицированным как кто-то другой. Взаимная аутентификация может предотвратить атаки спуфинга, поскольку сервер также аутентифицирует пользователя и проверяет, что у них есть правильный сеансовый ключ, прежде чем разрешать дальнейшее взаимодействие и доступ.

- Атаки олицетворения: когда каждая сторона аутентифицирует другую, они отправляют друг другу сертификат, который только другая сторона знает, как расшифровать, подтверждая себя как надежный источник. Таким образом, злоумышленники не могут использовать атаки олицетворения, потому что у них нет правильного сертификата, чтобы действовать так, как если бы они были другой стороной.

Взаимная аутентификация также обеспечивает целостность информации, поскольку, если стороны подтверждают, что они являются правильным источником, полученная информация также является надежной.

Безопасность панели админа

- Не допускается произвольная регистрация пользователей для панели админа, только администраторы сайта должны иметь доступ к интерфейсу регистрации. Поэтому регистрацию необходимо перенести в зону закрытого доступа, иначе теряется смысл идентификации пользователей для панели администратора.

- Создание собственных страниц авторизации, с требуемой языковой локализацией.

Безопасность панели администратора подразумевает только начальную страницу аутентификации, нет других страниц, т. е. регистраций, изменения паролей и т. д. Это всё должно происходить уже в зоне администрирования после авторизации. Создание паролей и логинов для пользователей осуществляет администратор.

Определение

Аутентификация – прохождение проверки подлинности.

Авторизация – предоставление и проверка прав на совершение каких-либо действий в системе.

Естественно, и аутентификацию, и авторизацию используют не только в процессе получения доступа к сетевым аккаунтам. Автоматизированные системы, EDI, передача данных, пластиковые банковские карты – мы не один раз в день проходим эти процедуры в автоматическом режиме.

В англоязычных системах путаницы с терминологией не возникает: пользователь вообще не задумывается, чем отличается аутентификация от авторизации, ведь обе процедуры от его глаз скрыты. Предлагается «войти в систему» – «log in, logging in».

Выводы

Человек подражает, отождествляет себя дабы достигнуть идеала, быть принятым в обществе равных или наладить контакт с конкретным человеком, сделать взаимодействие более эффективным.

В отождествлении, идентификации нет ничего плохого, если человек развивается гармонично и не стремится сломать себя, дабы подстроиться под коллектив, а находит общество, которое изначально близко ему по духу, отвечает его внутренним порывам, интересам, целям.

В противном случае мы становимся несчастными, происходит подмена внутренних ориентиров, а сам человек даже не может понять почему так происходит: вроде бы все есть, а зачем, для чего, кому это нужно? Он начинает искать себя.

До новых встреч. Буду рада видеть вас снова у себя на страницах.

Заключение

Когда вы защитите свою учетную запись Google при помощи двухэтапной аутентификации, вам необходимо ввести код для завершения входа. Вы сможете получить этот код из текстового сообщения, голосового вызова, приложения Google Authenticator, а также ключа безопасности.

Бывают случаи, когда у вас нет телефона или ключа безопасности с вами. Для этих чрезвычайных ситуаций будьте готовы; распечатайте список кодов резервных копий Google и сохраните их в безопасном месте, о котором вы только знаете.

После того, как вы настроили свою учетную запись Google с двухэтапной аутентификацией, распечатайте или загрузите набор резервных кодов.

Чтобы получить резервные коды:

1. Войдите в свою учетную запись Google.

2. Перейдите на страницу 2-Step Verification

. Вам нужно будет ввести свой пароль второй раз для доступа к этой странице.

3. Прокрутите вниз до раздела «Резервные коды

» и выберите «Создать

».

5. Если ваши резервные коды потеряны или вы использовали все коды, выберите «Получить новые коды

». У вас будет новый список кодов для работы, а старый набор резервных кодов станет неактивным.

Создание резервных кодов Google на Android

Шаги по созданию резервных кодов на телефоне или планшете Android несколько отличаются:

1. Откройте в телефоне «Настройки

», затем откройте «Учетные записи

» > «» > «Управление учетной записью Google

».

2. Выберите Безопасность.

3. Выберите двухэтапную аутентификацию

. Возможно, вам потребуется ввести свой пароль.

4. В разделе «Коды резервных копий

» выберите «Показать коды

».

Найдите коды Google на своем компьютере

Если после загрузки вы не сможете найти свои резервные коды Google, выполните поиск на вашем компьютере для текстового файла. Коды резервных копий находятся в файле под названием Backup-codes-username.txt

, где имя пользователя — это ваше имя учетной записи Google.

Как использовать резервные коды Google Authenticator для входа в систему

Когда вам нужно использовать резервный код для входа в свою учетную запись Google, найдите свой список резервных кодов перед входом в систему.

Вот как войти в систему с резервным кодом:

1. Перейдите в Google

, Gmail или другую службу Google и выберите «Войти

».

2. Выберите свою учетную запись или введите адрес электронной почты Gmail.

3. Введите свой пароль

и выберите «Далее».

4. Выберите Дополнительные параметры

.

5. Выберите и введите один из 8 — значных резервных кодов

.

6. Введите резервный код

.

Внимание:

когда вы используете код, его нельзя использовать снова. Не забудьте вычеркнуть его из своего списка

Сегодня мы с вами будем разговаривать об одном из самых действенных методов защиты своей странички Вконтакте. Мы будем настраивать авторизацию на сайте таким образом, что на вашу страничку невозможно будет попасть, пока вы не введете код, полученный из смс, которая придет на ваш номер телефона, привязанный к аккаунту. То есть все будет происходить аналогично тому, как вы пользуетесь Интернет-банкингом.

Поэтому, прежде чем начинать что-то настраивать, убедитесь, что к вашей странице в вк привязан актуальный номер и вы не собираетесь его менять. .

Функция достаточно полезная, если вы боитесь за свою страницу, то проделанные действия увеличат ее безопасность в разы.

Давайте преступим к практике