Что такое dns

Содержание:

- Ограничения

- DNAME record

- Ресурсные записи DNS

- Как это работает система DNS?

- Restrictions on CNAME Records

- CNAME-запись

- Теги и метаданные

- Как добавить CNAME запись в моем аккаунте GoDaddy?

- Способы проверки DNS-записей домена

- Что такое дочерние NS-серверы

- Секция ответа

- Расширения

- Какие бывают NS-записи для домена

- Что такое публичный DNS-сервер?

- View — ограничение видимости зон

- CNAME Records

- Доменные имена

Ограничения

При использовании Azure DNS применяются приведенные ниже ограничения по умолчанию.

Общедоступные зоны DNS

| Ресурс | Ограничение |

|---|---|

| Количество общедоступных зон DNS на подписку | 250 1 |

| Количество наборов записей на общедоступную зону DNS | 10 000 1 |

| Количество записей в наборе записей в общедоступной зоне DNS | 20 |

| Number of Alias records for a single Azure resource | 20 |

1 Если вам нужно увеличить эти ограничения, обратитесь в Службу поддержки Azure.

Частные зоны DNS

| Ресурс | Ограничение |

|---|---|

| Количество частных зон DNS на подписку | 1000 |

| Количество наборов записей на частную зону DNS | 25000 |

| Количество записей в наборе записей для частных зон DNS | 20 |

| Количество связей с виртуальной сетью на частную зону DNS | 1000 |

| Количество связей с виртуальной сетью на частную зону DNS с включенной автоматической регистрацией | 100 |

| Количество частных зон DNS, с которыми можно связать виртуальную сеть с включенной автоматической регистрацией | 1 |

| Количество частных зон DNS, с которыми можно связать виртуальную сеть | 1000 |

| Количество запросов DNS, которые виртуальная машина может отправить в сопоставитель Azure DNS, в секунду | 1000 1 |

| Максимальное количество запросов DNS, помещенных в очередь (ожидающих ответа), на виртуальную машину | 200 1 |

1 Эти ограничения применяются к каждой отдельной виртуальной машине, а не к уровню виртуальной сети. Запросы DNS свыше объема этих ограничений удаляются.

DNAME record

A DNAME record is very much alike the CNAME record, but while the CNAME record only applies for one name, with a DNAME record one can create alias for all the records for a domain or a sudbomain. However, using DNAME records causes a lot of works for the resolvers, which is why it’s used should be limited, and just for a short time period.

Example of a DNAME record:

| research.example.com | IN DNAME | r-and-d.example.com |

| military.r-and-d.example.comi | IN A | 192.168.0.5 |

| fuel.r-and-d.example.com | IN A | 192.168.0.4 |

This way, all records for r-and-d.example.com will also be present for research.example.com and fuel.r-and-d.example.com will return the same result as fuel.research.example.com.

Ресурсные записи DNS

Современный интернет подразумевает не только получение IP-адреса по доменному имени, но и пересылку электронной почты, подключение дополнительных сервисов аналитики к сайту, настройку защищённого протокола HTTPS. Это чаще всего делается с помощью ресурсных записей DNS.

Рассмотрим, какие ресурсные записи используются, и на что они указывают. Основными ресурсными записями DNS являются:

A-запись — одна из самых важных записей. Именно эта запись указывает на IP-адрес сервера, который привязан к доменному имени.

MX-запись — указывает на сервер, который будет использован при отсылке доменной электронной почты.

NS-запись — указывает на DNS-сервер домена.

CNAME-запись — позволяет одному из поддоменов дублировать DNS-записи своего родителя. Делается это для того, чтобы перенаправить запрос с одного домена на другой (чаще всего для перенаправления домена с поддоменом www на домен без такого поддомена).

TXT-запись — в этой записи хранится текстовая информация о домене. Часто используется для подтверждения прав на владение доменом, посредством добавления определённой строки, которую присылает нам интернет-сервис.

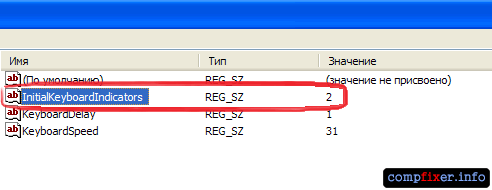

Ресурсные записи почти всегда одинаковые, но для некоторых записей могут появляться другие поля, например в MX-записях также присутствует значение приоритета. В основном ресурсные записи имеют следующую структуру:

Разберём подробнее:

Имя записи — указывается домен, которому принадлежит данная ресурсная запись.

TTL (time to live / время жизни) — время в секундах, на которое будет закешировано значение ресурсной записи. Это необходимо для разгрузки DNS-серверов. Благодаря кешированию и возможна ситуация, что ближайший DNS-сервер знает IP-адрес запрашиваемого домена.

Класс — предполагалось, что DNS может работать не только в сети интернет, поэтому в записи указывается и её класс. На сегодняшний день поддерживается только одно значение — IN (Internet).

Тип — указывает тип ресурсной записи, основные из которых были разобраны выше.

Значение — непосредственно значение ресурсной записи. В зависимости от типа ресурсной записи значения могут быть представлены в разном виде.

Посмотрим, в каком виде эти записи хранятся на DNS-серверах на примере домена ya.ru. Для этого воспользуемся утилитой dig, которая получает все доступные ресурсные DNS-записи от DNS-сервера и выводит их пользователю.

Утилита dig является DNS-клиентом и входит в состав одного из самых распространённых DNS-серверов BIND.

Как это работает система DNS?

Когда вы набираете в браузере доменное имя MYDOMAIN.COM, ваш компьютер для первым делом обращается к DNS-серверу, указанному в настройках вашего соединения с интернетом. DNS-сервер нужен для того, чтобы преобразовать запрошенное доменное имя в IP-адрес.

DNS-сервер обращается к одному из корневых NS-серверов интернета, ip-адреса которых жестко заданы и известны и в ответ

Корневой сервер отдает DNS-серверу список ip-адресов серверов, на которых расположена зона .COM

Выглядит этот список примерно так:

a.gtld-servers.net. 160060 IN A 192.5.6.30 a.gtld-servers.net. 160060 IN AAAA 2001:503:a83e::2:30 b.gtld-servers.net. 160060 IN A 192.33.14.30 b.gtld-servers.net. 160060 IN AAAA 2001:503:231d::2:30 c.gtld-servers.net. 160060 IN A 192.26.92.30 d.gtld-servers.net. 160060 IN A 192.31.80.30 e.gtld-servers.net. 160060 IN A 192.12.94.30 f.gtld-servers.net. 160060 IN A 192.35.51.30 g.gtld-servers.net. 160060 IN A 192.42.93.30 h.gtld-servers.net. 160060 IN A 192.54.112.30 i.gtld-servers.net. 160060 IN A 192.43.172.30 j.gtld-servers.net. 160060 IN A 192.48.79.30 k.gtld-servers.net. 160060 IN A 192.52.178.30 l.gtld-servers.net. 160060 IN A 192.41.162.30 m.gtld-servers.net. 160060 IN A 192.55.83.30

DNS-сервер обращается к одному из NS-серверов зоны .COM (Допустим, a.gtld-servers.net — 192.5.6.30) и запрашивает список NS-серверов для домена MYDOMAIN.COM. Эти NS-сервера называются NS-серверами, на которые делегирован домен.

ns1.mydomain.com. 172800 IN A 66.96.142.148 ns2.mydomain.com. 172800 IN A 65.254.254.172 ns3.mydomain.com. 172800 IN A 66.96.142.146 ns4.mydomain.com. 172800 IN A 65.254.254.170

После чего обращается к одному из полученного списка NS-серверов и запрашивает уже информацию относительно домена MYDOMAIN.COM.

Пример ответа:

mydomain.com. 3248 IN MX 0 mail.mydomain.com. mydomain.com. 86048 IN TXT "v=spf1 ip4:38.113.1.0/24 ip4:38.113.20.0/24 ip4:12.45.243.128/26 ip4:65.254.224.0/19 ?all" mydomain.com. 2208 IN SOA ns1.mydomain.com. hostmaster.mydomain.com. 1335787408 16384 2048 1048576 2560 mydomain.com. 248 IN A 65.254.242.180 mydomain.com. 1448 IN NS ns3.mydomain.com. mydomain.com. 1448 IN NS ns2.mydomain.com. mydomain.com. 1448 IN NS ns4.mydomain.com. mydomain.com. 1448 IN NS ns1.mydomain.com. ;; AUTHORITY SECTION: mydomain.com. 1448 IN NS ns3.mydomain.com. mydomain.com. 1448 IN NS ns4.mydomain.com. mydomain.com. 1448 IN NS ns2.mydomain.com. mydomain.com. 1448 IN NS ns1.mydomain.com. ;; ADDITIONAL SECTION: ns1.mydomain.com. 167564 IN A 66.96.142.148 ns2.mydomain.com. 167564 IN A 65.254.254.172 ns3.mydomain.com. 126551 IN A 66.96.142.146 ns4.mydomain.com. 126551 IN A 65.254.254.170

DNS-сервер отдает вашему компьютеру полученную информацию и он обращается к нужному IP-адресу.

Но, как мы видим, здесь достаточно много разнообразной информации. Рассмотрим все подробнее.

Restrictions on CNAME Records

- A CNAME cannot be placed at the root domain level, because the root domain is the DNS Start of Authority (SOA) which must point to an IP address.

- CNAME records must point to another domain name, never to an IP address.

- A hostname defined in a CNAME record must have no other resource records of other types (MX, A, etc.), except for DNSSEC records like RRSIG and NSEC.

- CNAME records can point to other CNAME records, but this is not considered a good practice as it is inefficient.

- MX and NS records must never point to a CNAME alias.

- Domains that are used for e-mail may not have a CNAME record — this can have undesirable results with different mail servers.

CNAME-запись

CNAME (canonical name) — это запись, которая отвечает за привязку поддоменов (например, www.site.ru) к каноническому имени домена (site.ru) или другому домену. CNAME-запись дублирует ресурсные записи домена (A, MX, TXT) для поддоменов.

Важно: для одного и того же поддомена нельзя одновременно добавить CNAME-запись и A-запись

Как добавить запись CNAME

Выполните шаги 1-6 инструкции выше.

Затем в поле Субдомен укажите поддомен, кроме @ (для вашего основного домена этот тип записи недоступен, вы можете воспользоваться A-записью);

В поле Значение — Canonical name — домен, на который должен ссылаться поддомен из поля «Subdomain».

Нажмите Сохранить:

Готово, ресурсная запись добавлена в зону домена.

Изменения вступят в силу в течение часа.

Теги и метаданные

Теги

Теги — это список пар «имя — значение», которые используются Azure Resource Manager для пометки ресурсов. Azure Resource Manager использует теги, чтобы обеспечить отфильтрованные представления счетов Azure, а также позволяет задать политику, для которой необходимы теги. Дополнительные сведения о тегах см. в статье Использование тегов для организации ресурсов в Azure.

Azure DNS поддерживает использование тегов Azure Resource Manager в ресурсах зоны DNS. Эта служба не поддерживает использование тегов в наборе записей DNS, хотя в качестве альтернативы в наборе записей DNS поддерживаются метаданные, как описано ниже.

Метаданные

В качестве альтернативы тегам наборов записей Azure DNS поддерживает создание заметок к наборам записей с помощью метаданных. Так же как и теги, метаданные позволяют связывать пары «имя — значение» с каждым набором записей. К примеру, это может пригодиться для записи назначения каждого набора записей. В отличие от тегов метаданные нельзя использовать, чтобы обеспечить отфильтрованное представление счетов Azure, и указывать в политике Azure Resource Manager.

Как добавить CNAME запись в моем аккаунте GoDaddy?

GoDaddy.com предлагает два варианта вида для Вашего аккаунта: карточки и список. Первые два шага одинаковы для обоих режимов:

- Войдите в свой аккаунт GoDaddy.

- Кликните Управление рядом с Доменами.

В режиме карточек, сделайте следующее:

1. Выберите доменное имя, которое хотите использовать.2. Откройте настройки и выберите Управление DNS.3. В нижней части секции Записи кликните Добавить. После этого, выберите CNAME в выпадающем списке.4. Заполните поля:

- Имя: введите имя субдомена к которому применяется CNAME. Например, если Вы используете promo.mydomain.com, введите «promo». Если Вы используете корневой домен, введите «www». Убедитесь, что введенное имя субдомена соответствует запрашиваемому образцу.

- Значение: введите имя хоста, на которое должен указывать CNAME. В этом случае это squeeze.gr8.com.

- TTL: выберите как долго сервер должен кэшировать информацию. Вы можете обратиться к ресурсам поддержки GoDaddy за информацией о том, как быстро настройки вступят в силу.

5. Кликните Сохранить.

В режиме списка необходимо выполнить следующее:

1. Кликните имя домена, которое хотите использовать.2. Кликните вкладку папки DNS зоны.3. Кликните Добавить Запись.4. В списке типов записи выберите CNAME (Псевдоним).5. Заполните поля:

- Хост: введите имя субдомена к которому применяется CNAME. Например, если Вы используете promo.mydomain.com, введите «promo». Если Вы используете корневой домен, введите «www». Убедитесь, что введенное имя субдомена соответствует запрашиваемому образцу.

- Значение: введите имя хоста, на которое должен указывать CNAME. В этом случае это squeeze.gr8.com.

- TTL: выберите как долго сервер должен кэшировать информацию.

6. По окончанию процесса, кликните Завершить.

7. Кликните Сохранить Изменения.

Вы можете обратиться к ресурсам поддержки GoDaddy за подробной информацией о добавлении CNAME записи.

Способы проверки DNS-записей домена

А зачем проверять DNS-записи? Ошибки, допущенные в ресурсных записях, приводят к нарушению работоспособности сайта. Даже после внесения всех правок полноценный доступ к сайту появится не сразу, так как изменения, внесенные в ресурсные записи, вступают в силу в течение 72 часов.

Есть множество способов, позволяющих проверить DNS-записи. Можно воспользоваться как специальными командами в системе, так и онлайн-сервисами.

Встроенные в систему службы

nslookup. Действует на ОС Windows и Linux. С помощью этой утилиты можно точно узнать информацию об IP-адресе, а еще о настройке всех ресурсных записей. Утилита запускается через «Командную строку» в Windows и «Терминал» в Linux. Вводить команду нужно одинаково в обоих случаях и примерно вот так:

nslookup -type=тип_записи site.com

host. Эта утилита используется в ОС Linux. Она есть в стандартном пакете командной строки «Терминал». С ее помощью можно проверить все виды запросов к DNS-серверу. Вводится команда вот таким образом:

host site.com

Можно перед доменным именем добавить опцию -t и указать тип записи для получения более подробного поиска. Выглядеть это будет примерно вот так:

host -t A site.com host -t MX site.com

Проверка DNS-записей с помощью сторонних сервисов

Еще можно воспользоваться бесплатными онлайн-сервисами для проверки DNS записей.

2whois.ru – известный сайт, с помощью которого можно узнать DNS-записи самого разного типа. Просто нужно указать домен в соответствующей строке и начать проверку.

dns.nettools.ru – очень удобный сервис, в котором можно получить информацию не только о ресурсных записях, но и возможности выполнения рекурсивных запросов, а также проверки сервера на возможность выгрузки данных.

functions-online.com – здесь тоже очень удобно проверять настройки DNS-записей самых различных типов. Сервис дает полную информацию, а еще предоставляет PHP документацию на разных языках.

mail-tester.com – сервис поможет определить, попадет ли письмо, отправленное с вашего сервера, в «Спам». Еще здесь можно определить ошибки в ссылках и проверить качество форматирования писем.

xseo.in/dns – на данном ресурсе есть раздел для проверки самых разных DNS записей.

digwebinterface.com – навороченный онлайн-сервис с очень простым исполнением. С первого взгляда может показаться сложным, но на самом деле справиться с ним может даже новичок.

Что такое дочерние NS-серверы

Иногда NS-серверы для домена находятся на его поддоменах. В вышеприведенном примере домен MYDOMAIN.COM делегирован на NS-серверы ns1.mydomain.com, ns2.mydomain.com и т.д. Как же это возможно? Ведь чтобы обратиться к этим NS-серверам нужно узнать их ip-адрес. Все просто — корневой сервер зоны .COM при таком варианте требует указания не только доменных имен NS-серверов, но и их ip-адресов. Поэтому DNS-сервер знает, куда обратиться за подробностями.

Рассмотрим пример двух доменов — с дочерним NS-сервером и без:

NS-запись у домена diphost.ru

;; ANSWER SECTION: diphost.ru. 292 IN NS ns1.bz8.ru.

NS-запись у домена bz8.ru

;; ANSWER SECTION: bz8.ru. 300 IN NS ns1.bz8.ru. ;; ADDITIONAL SECTION: ns1.bz8.ru. 95617 IN A 185.35.220.5 ns1.bz8.ru. 95617 IN AAAA 2a00:e460:2a00:c01d::9:aaaa

Как видите, все просто. Такая настройка у зарубежных регистраторов называется Child NameServers

Секция ответа

0 1 2 3 4 5 6 7 8 9 A B C D E F +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | | / / / NAME / | | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | TYPE | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | CLASS | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | TTL | | | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | RDLENGTH | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--| / RDATA / / / +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

C0 0C - NAME 00 01 - TYPE 00 01 - CLASS 00 00 18 4C - TTL 00 04 - RDLENGTH = 4 байта 5D B8 D8 22 - RDDATA

-

: Этой URL, чей IP-адрес содержится в данном ответе. Он указан в сжатом формате:

0 1 2 3 4 5 6 7 8 9 A B C D E F +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+ | 1 1| OFFSET | +--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+--+

Первые два бита установлены в значение 1, а следующие 14 содержат беззнаковое целое, которое соответствует смещению байт от начала сообщения до первого упоминания этого имени.

В данном случае смещение составляет c0 0c или двоичном формате:1100 0000 0000 1100

То есть смещение байт составляет 12. Если мы отсчитаем байты в сообщении, то можем найти, что оно указывает на значение 07 в начале имени example.com.

- и : Здесь используется та же схема имён, что и в секциях и выше, и такие же значения.

- : 32-битное беззнаковое целое, которое определяет время жизни этого пакета с ответом, в секундах. До истечения этого интервала результат можно закешировать. После истечения его следует забраковать.

- : Длина в байтах последующей секции . В данном случае её длина 4.

- : Те данные, которые мы искали! Эти четыре байта содержат четыре сегмента нашего IP-адреса: 93.184.216.34.

Расширения

- Составить запрос для произвольного доменного имени

- Запрос на другой тип записи

- Отправить запрос с отключенной рекурсией

- Отправить запрос с доменным именем, которое не зарегистрировано

Шестнадцатеричные

| Десятичный | Hex | Двоичный | Десятичный | Hex | Двоичный |

|---|---|---|---|---|---|

| 0000 | 8 | 8 | 1000 | ||

| 1 | 1 | 0001 | 9 | 9 | 1001 |

| 2 | 2 | 0010 | 10 | A | 1010 |

| 3 | 3 | 0011 | 11 | B | 1011 |

| 4 | 4 | 0100 | 12 | C | 1100 |

| 5 | 5 | 0101 | 13 | D | 1101 |

| 6 | 6 | 0110 | 14 | E | 1110 |

| 7 | 7 | 0111 | 15 | F | 1111 |

Какие бывают NS-записи для домена

NS-запись — указывает, на каких NS-серверах находится домен. Эта запись должна повторять значения для домена, находящиеся на корневых серверах зоны. Только в этом случае домен будет ДЕЛЕГИРОВАН.

mydomain.com. 1448 IN NS ns3.mydomain.com.

A-запись — указывает IPv4 адрес сервера, к которому нужно обратиться по доменному имени. A-записей у домена может быть несколько. В этом случае выбирается случайный.

mydomain.com. 248 IN A 65.254.242.180

AAAA-запись — указывает на IPv6 адрес сервера. Также, эта запись иногда упоминается как Квадра-А (четыре А)

MX-запись — указывает на ip-адрес или доменное имя сервера, отвечающего за прием почты на этот домен (MX-сервер). В нашем примере, вся почта на любой адрес домена MYDOMAIN.COM будет поступать на сервер mail.mydomain.com.

mydomain.com. 3248 IN MX 0 mail.mydomain.com.

MX-записей тоже может быть несколько. MX-запись кроме имени сервера также имеет поле «Приоритет». Оно указывает, в каком порядке нужно обращаться к MX-серверам домена. Чем меньше значение приоритета, тем приоритетнее сервер.

TXT-запись — Сюда записывают различную служебную информацию, для которой нет выделенных полей. Можно записать контактные данные администратора, или что угодно. TXT-записи также используются для хранения SPF и DKIM записей, использующихся для защиты от спама.

mydomain.com. 86048 IN TXT "v=spf1 ip4:38.113.1.0/24 ip4:38.113.20.0/24 ip4:12.45.243.128/26 ip4:65.254.224.0/19 ?all"

CNAME-запись — служит для указания, что домен является синонимом (алиасом) другого домена. По этой же причине, у домена с записью CNAME не может быть никаких других записей.

SOA-запись — генерируется автоматически NS-сервером и содержит служебную информацию: адрес электронной почты ответственного за NS-сервер, дату и время последнего обновления домена, предельное время кеширования зоны (TTL) и т.д.

SRV-запись — служит для хранения адресов различных серверов, обслуживающих домен. Обычно они не совпадают с адресом web-сервера, указанного в A-записи и, как и MX-сервер, расположены на других адресах. В эту запись можно добавить адреса JABBER, TeamSpeak серверов и т.д.

Что такое публичный DNS-сервер?

В приведенном выше сценарии мы ссылались на «запрашивающего”. Что же это может значить?

Почти во всех случаях запрашивающим будет являться то, что мы называем «публичный DNS-сервер». Этот сервер настроен на отправку запросов другим серверам. По сути, это посредник для пользователя, который кэширует предыдущие результаты запроса для повышения скорости и знает адреса корневых серверов, способных преобразовать запросы, сделанные для данных, информацией о которых он уже не владеет.

Как правило, пользователь будет иметь несколько публичных DNS-серверов, настроенных на их компьютерной системе. Публичные DNS-серверы обычно предоставляются ISP или другими организациями. Например, Google предоставляет публичные DNS-сервера, которые вы можете запросить. Они могут быть настроены на вашем компьютере автоматически или вручную.

При вводе URL в адресной строке браузера ваш компьютер прежде всего проверяет, может ли он найти, где находится ресурс, на локальном уровне. Он проверяет «узлы» файлов на компьютере и других местах. Затем он отправляет запрос на публичный DNS-сервер и ожидает получить обратно IP-адрес ресурса.

Затем публичный DNS-сервер проверяет свой кэш на наличие ответа. Если он не найдет то, что необходимо, он проделает шаги, указанные выше.

Публичные DNS-серверы по сути сжимают процесс отправки запроса для конечного пользователя. Клиенты просто должны не забывать спрашивать публичный DNS-сервер, где находится ресурс, и быть уверенными, что они найдут окончательный ответ.

View — ограничение видимости зон

Использование ограничения видимости позволяет применять различные опции по отношению к различным клиентам.

Опция вступают в действие в зависимости от ip адреса клиента — источника запроса.

Это позволяет использовать разные данные по одной и той-же зоне для разных клиентов.

Для внутренних клиентов мы должны разрешить рекурсивные запросы, для внешних — запретить.

В конфигурационном файле необходимо запретить рекурсию по-умолчанию (закомментировать).

На рубеже версии 9.5 поведение этого флажка меняется, на новых версиях надо оставить строчку включенной.

На версии 9.8.4 поведение такое:

- allow-recursion { any; }; view recusion yes; — разрешает рекурсию. (на нерекурсивный запрос дает хинт root-list);

- allow-recursion { any; }; view recusion no; — запрещает рекурсию молча (no answer);

- allow-recursion { none; }; view recusion yes|no; — запрещает рекурсию (REFUSED);

- закомментарен allow-recursion { none; }; view recusion yes|no; — запрещает рекурсию (REFUSED);

Т.е. для нас актуальны первые два варианта.

Выключить проверку DNSSEC. Требуется если мы в лабораторных условиях сквоттим TLD.

Конфигурация зон /etc/bind/named.conf

Обратите внимание: при запрете рекурсии внутри view перестанут работать CNAME на посторонние зоны.

При дублировании зон в областях видимости не забывайте прописать после NS записи еще и A-запись для вашего dns-сервера.

Внешние клиенты тоже должны знать ip адрес вашего NS.

Пример:

Если этого не сделать, в ответ на запрос к любому имени в зоне сервер будет отвечать ошибкой «ServerFail»:

CNAME Records

CNAME record is an abbreviation of Canonical Name Records, which is responsible for the aliases of the real host name of a computer, all enabled by DNS. It is needed when multiple domain names are resolved to one and the same IP address by a DNS server. It is important to know that a computer can have an unlimited number of CNAME aliases, but you must set a separate CNAME record in the database for each one of them.

Examples:

; zone fragment for example.com$TTL 2d ; zone default = 2 days or 172800 seconds$ORIGIN example.com.

….server1 IN A 192.168.0.5www IN CNAME server1

ftp IN CNAME server1

; zone file fragment for example.comjoe IN A 192.168.254.5 www IN CNAME joe ; canonical name is joe.example.com.www IN CNAME joe.example.com.

; exactly the same as aboveftp IN CNAME www.example.com. ; not very good practice

; better practice to achieve same

; result as ftp CNAME above

; by re-defining the same physical host with 2 A recordsftp IN A 192.168.254.5

; next line redirects marta.example.com to

; maria.another.commarta IN CNAME maria.another.com.

Using our advanced Custom DNS Manager tool, NTC Hosting customers are able to add, edit or delete CNAME records with a few mouse clicks. To add a CNAME record you need only to log in your web hosting control panel, to navigate to the Custom DNS Records section and to choose CNAME from the ‘Type’ drop-down list.

Then you need to add the URL you wish your domain to point to and adjust the TTL settings (they are set to 3600 seconds by default).

You may need to set CNAME records to your domain(s) on various occasions — if you need to point a subdomain to an external server (different from the one of your host) without having to use the IP address of that server directly; when you wish to create generic names or when you rename a host and do not need its current name anymore.

Through the Custom DNS Records section of your web hosting Control Panel with NTC Hosting you can set your own CNAME records to your domain name(s). Simply choose the domain name from the drop-down list and input the corresponding CNAME record value.

Note: A CNAME record must always point to an IP address or an hostname. If a CNAME entry is pointed to another CNAME records, this can cause an DNS loop. Other DNS records should also not be pointed to a CNAME record.

Доменные имена

Система доменных имен — это иерархия доменов. Иерархия начинается с корневого домена с именем ‘ . ‘. Ниже находятся домены верхнего уровня, такие как com, net, org, uk и jp. Под ними расположены домены второго уровня, например org.uk и co.jp. Эти домены в иерархии DNS глобально распределены на DNS-серверах по всему миру.

Регистратор доменных имен — это организация, которая позволяет приобрести доменное имя, например . Купив доменное имя, вы получаете право управлять иерархией DNS под этим именем, например настроить перенаправление на веб-сайт вашей компании при вводе адреса . Регистратор может размещать домен на своих собственных серверах доменных имен от вашего имени, либо вы можете указать альтернативные серверы доменных имен.

Azure DNS предоставляет глобально распределенную инфраструктуру серверов доменных имен высокого уровня доступности, которую можно использовать для размещения вашего домена. Размещая домены в Azure DNS, вы можете управлять своими записями DNS с помощью тех же учетных данных, API, инструментов, выставления счетов и поддержки, что и в других службах Azure.

Azure DNS в настоящее время не поддерживает приобретение доменных имен. Если необходимо приобрести доменное имя, требуется использовать регистратор доменных имен стороннего поставщика. Регистратор обычно взимает небольшую годовую плату. Затем вы сможете разместить домены в Azure DNS, чтобы управлять записями DNS. Дополнительные сведения см. в статье Делегирование домена в Azure DNS.